この機能は、プレミアムプランでご利用いただけます。

RECEPTIONISTでEntra ID (旧 Azure AD)環境のSAML認証をご利用いただくための各種注意事項や事前準備・設定についてご案内します。

以下それぞれ、ご確認ください。

注意事項

1.ログイン方法について

SAML認証設定を行うと、メールアドレス・パスワードを利用したログインは行えなくなります。

受付システムをご利用の場合

主管理者(iPadアプリログイン用の管理者)のみ、メールアドレス・パスワードでのログインになります。

2.SAML認証設定後の社員登録について

RECEPTIONISTに社員を追加(アカウント追加登録)できるのは管理者のみですが、SAML認証設定を行った場合は以下のようになります。

管理者が登録していないアカウントでも、連携したIdP環境にアカウントを持っている社員の場合はSAML認証でRECEPTIONISTにログインが行えます。このとき、自動的にRECEPTIONIST上にアカウントが追加されます。

(管理者の社員登録不要で、社員自らアカウントを追加することが可能です。)

3.SAML認証の仕様に関する注意点

-

- Azure(Office365)側にログイン済みの状態で、SAML認証でRECEPTIONISTにログインすると、Azure(Office365)にログイン済みのユーザーで自動的にRECEPTIONISTにログインされます。

- Azure(Office365)側にログインしていない状態で、SAML認証でRECEPTIONISTにログインすると、自動的にAzure(Office365)側もログインされます。

- SAML認証でRECEPTIONISTログインし、RECEPTIONISTログアウトすると、自動的にAzure(Office365)側もログアウトされます。

- SAML認証でRECEPTIONISTログインし、RECEPTIONISTログアウトすると、Office365のサインアウト画面で完結となります。

- SAML認証でRECEPTIONISTログインすると、アカウント情報画面にパスワード欄は表示されません。

- 通常フローの、RECEPTIONIST側で社員追加>同じメールアドレスでAzure(Office365)側にアカウント作成>そのアカウントでSAML認証が行えます。

ただし、一度でもSAML認証でログインすると、通常フローでRECEPTIONISTにログインできなくなり、SAML認証のみログイン可能となります。 - SAML認証しているアカウントがメールアドレスを変更する場合は、RECEPTIONIST側とAzure(Office365)側のメールアドレスをそれぞれ変更する必要があります。

- 会社ドメインはローカルストレージ上に保存され、次回以降初期値に反映されます。

RECEPTIONISTの管理画面で「名前」「First Name」「Last Name」を変更しても、SAML認証で再ログインすると、それらの項目はAzure(Office365)側の情報で上書きされます。

※詳細は以下『4.Entra ID (旧 Azure AD)からRECEPTIONISTに連携する項目』をご覧ください。

4.Entra ID (旧 Azure AD)からRECEPTIONISTに連携する項目

| RECEPTIONISTの項目 | Entra ID (旧 Azure AD)の項目 |

|---|---|

| メールアドレス | メールアドレス |

| 名前 | 名前 |

| First Name | 名 ※半角英数字のみで入力されている場合に連携されます。 ※半角英数字以外が含まれている場合には、連携されません。 その場合には、RECEPTIONIST側で登録した値をそのまま保持します。 |

| Last Name | 姓 ※半角英数字のみで入力されている場合に連携されます。 ※半角英数字以外が含まれている場合には、連携されません。 その場合には、RECEPTIONIST側で登録した値をそのまま保持します。 |

5.必要なEntra ID (旧 Azure AD)のライセンス

Entra ID (旧 Azure AD)の無料ライセンスでも、SAML認証をご利用いただけます。

6.アプリにグループを割り当てる場合

アプリにグループを割り当てる場合、Microsoft側の制限によりネスト(入れ子)になっているグループはサポートされないため、直接グループを指定する必要があります。

※設定方法は『アプリにユーザーの割り当て』をご覧ください。

事前準備

1.受付システムをご利用の場合は、RECEPTIONIST主管理者でiPadアプリにログインしてください。

※主管理者は、担当者の退職等に備えて個人のメールアドレスではなく、共有メールアドレスでの登録を推奨します。

※SAML認証の設定を行うと、主管理者以外のアカウントはiPadアプリにログインできなくなります。

※主管理者はSAML認証でのログインができないため、メールアドレス・パスワードでログインしてください。

2.Entra ID (旧 Azure AD)でSAML認証を行うユーザーの「メールアドレス」が登録されているかご確認ください。

Entra ID (旧 Azure AD)が同じテナントでRECEPTIONIST企業アカウントが別の場合

この後の「対応手順」でRECEPTIONIST企業アカウント分エンタープライズアプリケーションを追加し、それぞれの「4.情報ご提出用テンプレート」をご提出ください。

また、どちらのアプリケーションがどのRECEPTIONIST企業アカウントか判別するために、この後の「対応手順」の「基本的な SAML 構成」でドメイン(例:receptionist.co.jp)を設定する箇所は、それぞれ別のドメインで設定をお願いします。使用しているドメインが同じ場合は、例)のようにドメインにそれぞれ任意のアルファベットを追加したもの(例:marketing.receptionist.co.jp、tech.receptionist.co.jp)で設定をお願いします。

例)

■A社

①識別子 (エンティティ ID):marketing.receptionist.co.jp

②応答 URL:https://api.receptionist.jp/api/auth/azure/callback?namespace_name=api&resource_class=Employee&RelayState=marketing.receptionist.co.jp

④リレー状態:marketing.receptionist.co.jp

■B社

①識別子 (エンティティ ID):tech.receptionist.co.jp

②応答 URL:https://api.receptionist.jp/api/auth/azure/callback?namespace_name=api&resource_class=Employee&RelayState=tech.receptionist.co.jp

④リレー状態:tech.receptionist.co.jp

・半角英数字(a~z、0~9)

・半角のハイフン「-」

・半角のドット「.」

※一般的にドメインとして利用できる文字のみになります(アンダーバーなどは利用できません)

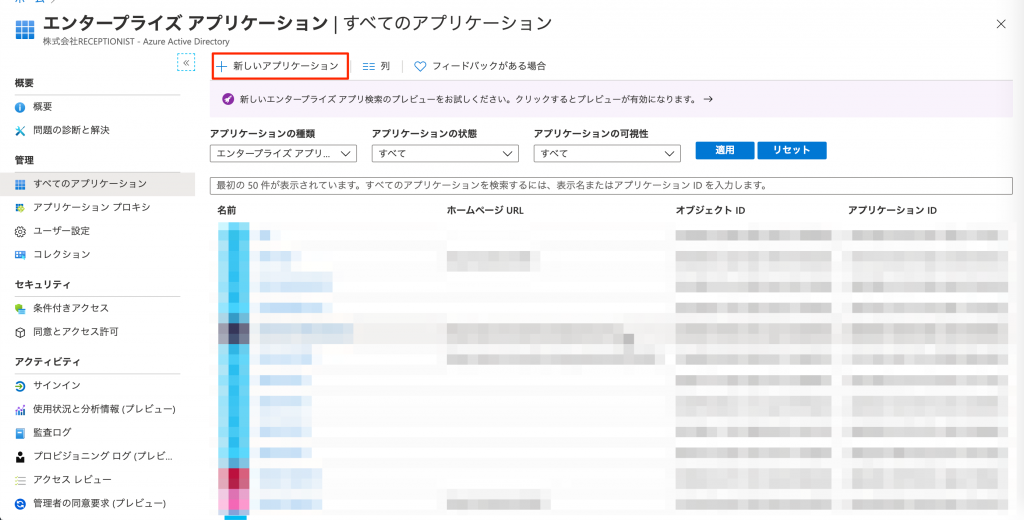

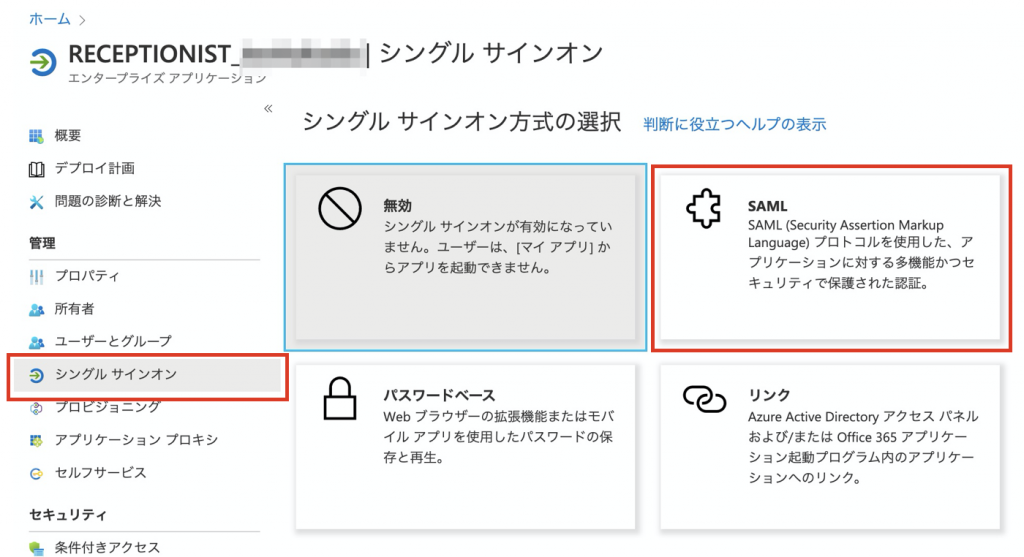

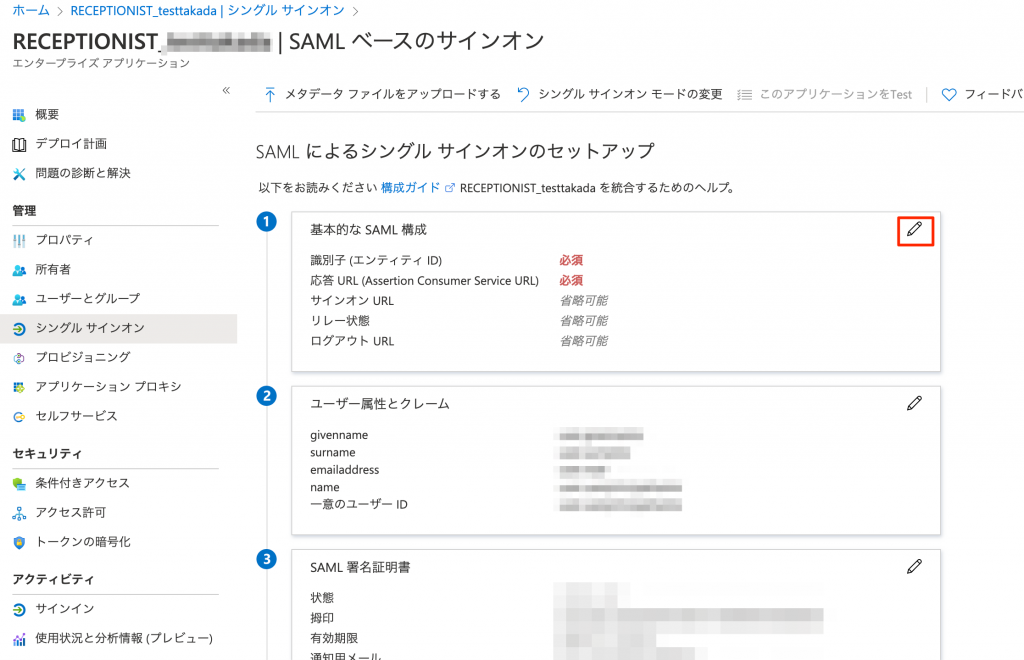

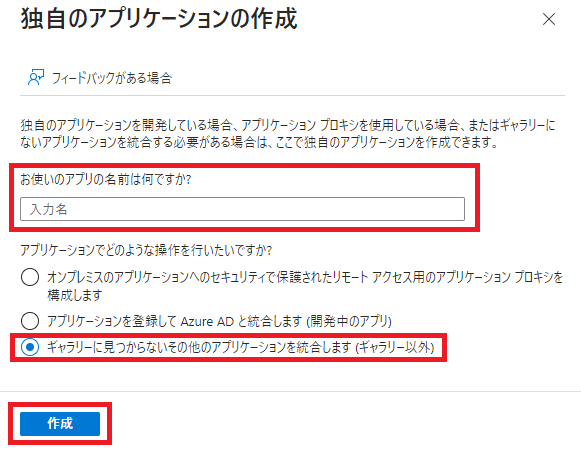

対応手順

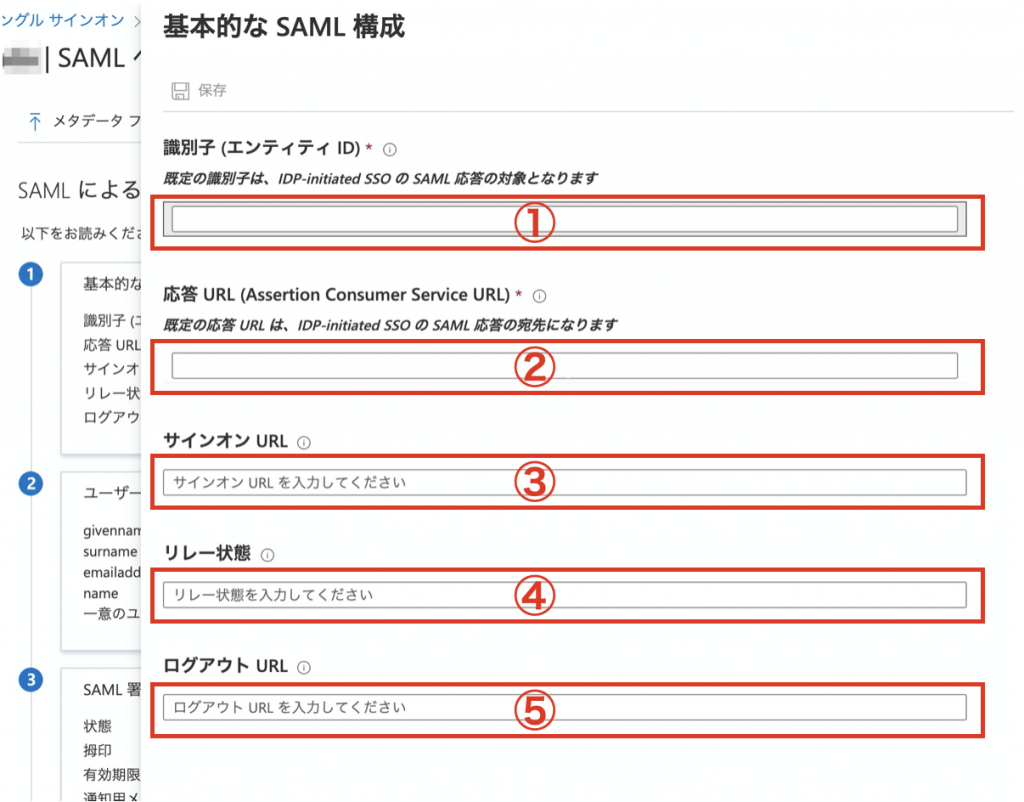

| 項目名 | 入力内容 |

|---|---|

| ①識別子 (エンティティ ID) | メールアドレスのドメインを入力してください。 ※こちらの入力内容は弊社に共有いただくためメモ等に保存をお願いいたします。 Check

識別子をURLでしか設定できない場合は、以下をご設定ください。https://api.receptionist.jp/api/sso/{貴社ドメイン} (例)https://api.receptionist.jp/api/sso/receptionist.co.jp |

| ②応答 URL (Assertion Consumer Service URL) | 以下URLを入力してください。 https://api.receptionist.jp/api/auth/azure/callback?namespace_name=api&resource_class=Employee Check

Entra ID (旧 Azure AD)のアプリポータルをご利用の場合は、以下URLを入力してください。 https://api.receptionist.jp/api/auth/azure/callback?namespace_name=api&resource_class=Employee&RelayState={貴社メールアドレスのドメイン※@なし} (例)https://api.receptionist.jp/api/auth/azure/callback?namespace_name=api&resource_class=Employee&RelayState=receptionist.co.jp |

| ③サインオン URL | 未入力でOKです。 |

| ④リレー状態 | ①識別子 (エンティティ ID)と同じ値を入力してください。 |

| ⑤ログアウト URL | 以下URLを入力してください。 https://api.receptionist.jp/api/integrations/saml/slo |

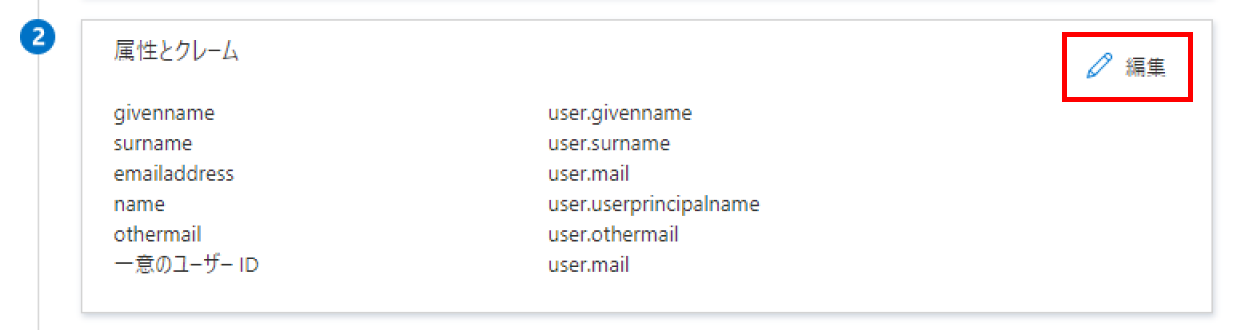

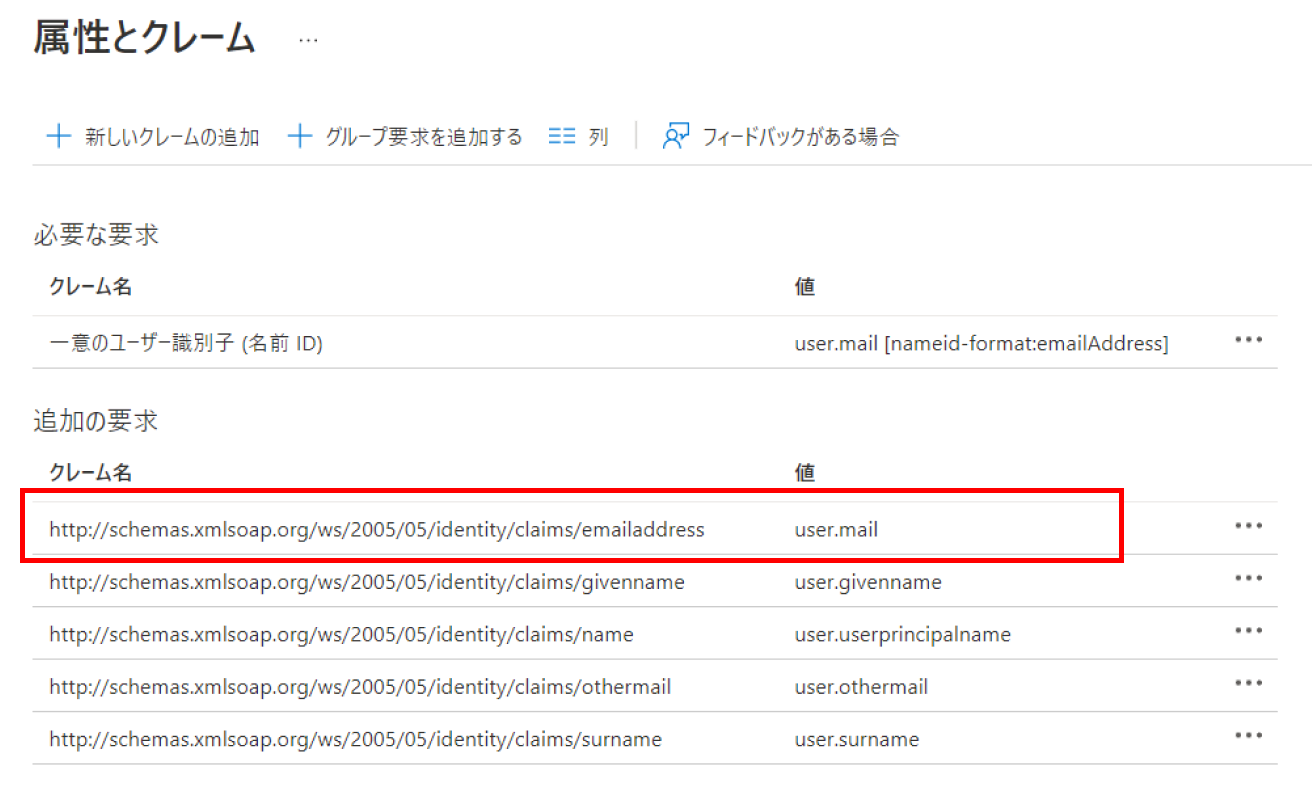

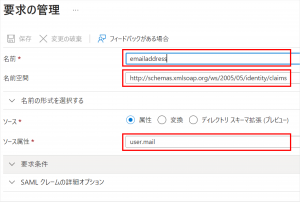

8.クレーム名「http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress」の値が「user.mail」になっているか確認します。

・名前 :emailaddress

・名前空間 :http://schemas.xmlsoap.org/ws/2005/05/identity/claims

・ソース :属性

・ソース属性:user.mail

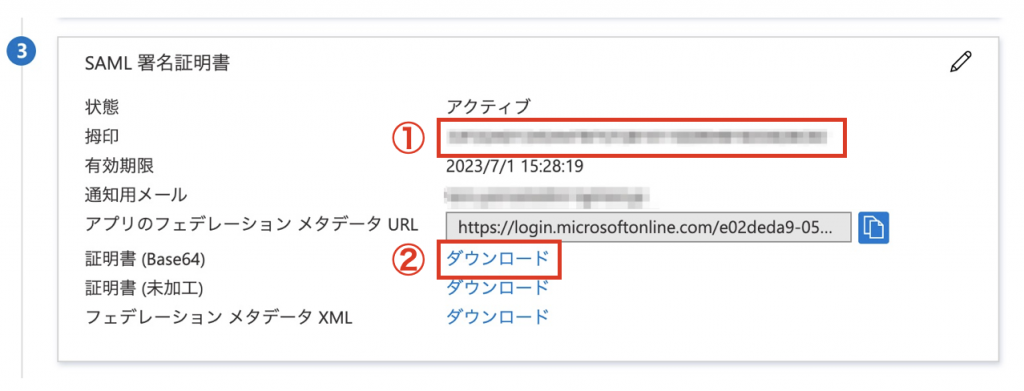

9.続いて、弊社へご提出いただく情報のコピー・ダウンロードをお願いいたします。

③SAML 署名証明書

④追加したアプリ(設定したアプリ名)のセットアップ

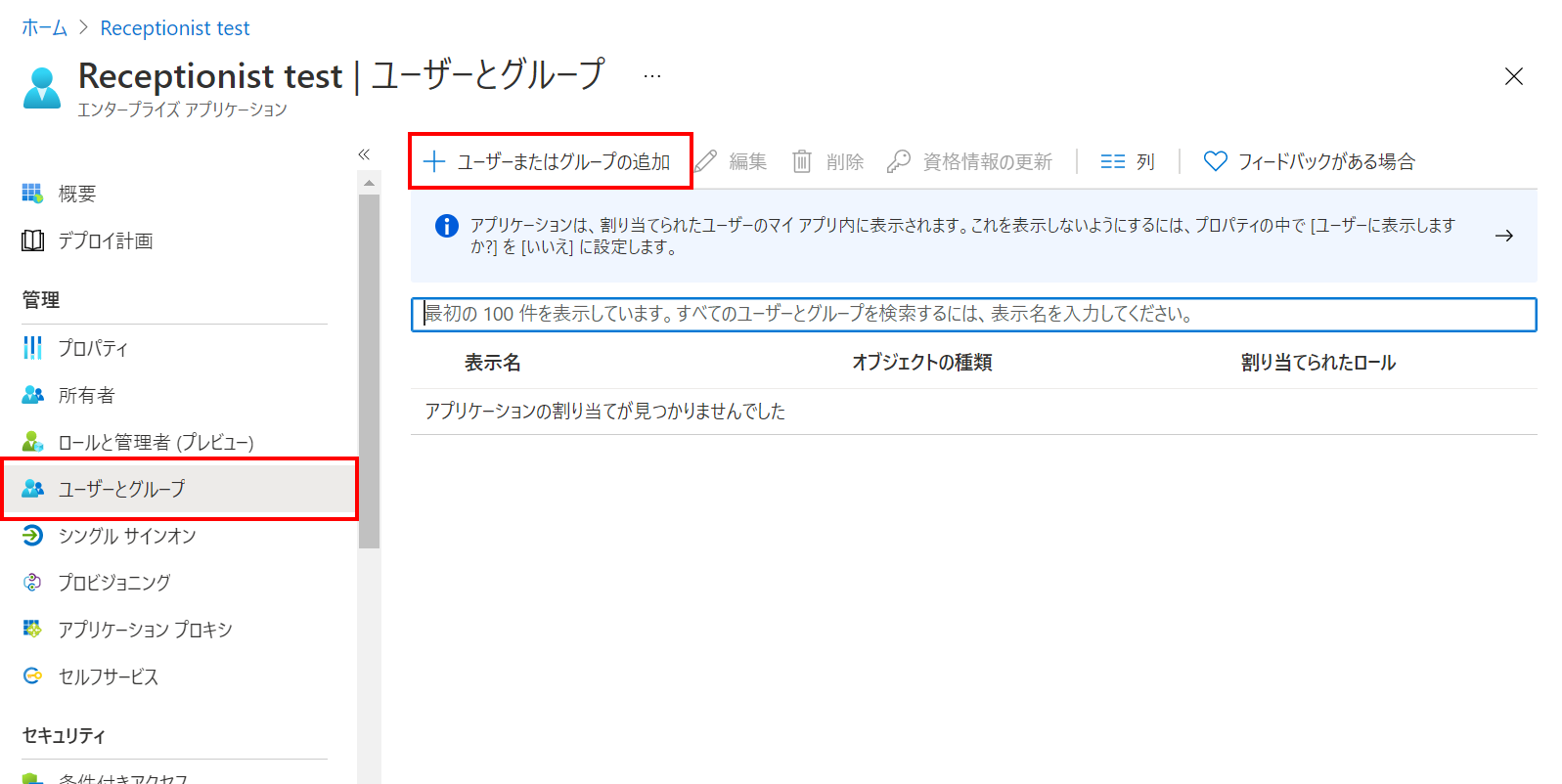

アプリにユーザーの割り当て

10.左メニューの「ユーザーとグループ」をクリックし、「+ユーザーまたはグループの追加」をクリックし、ユーザーの割り当てを行ってください。

Microsoft側の制限によりネスト(入れ子)になっているグループはサポートされないため、直接グループを指定してください。

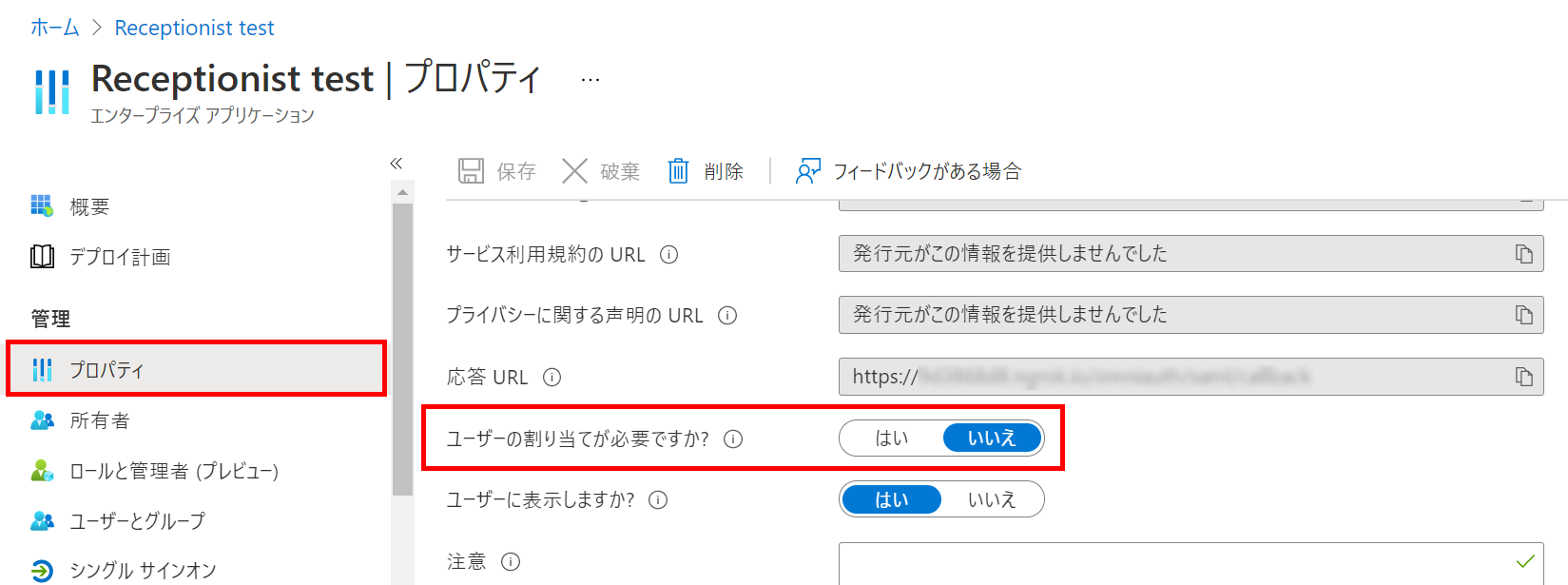

アプリの「プロパティ」で「ユーザーの割り当てが必要ですか?」を「いいえ」にした場合は、上記『ユーザーの割り当て』は不要です。

※参考:AzureADをIDプロバイダーとして使用しているアプリにユーザーを割り当てる(Microsoftサイト)

※参考:Microsoft Entra サービスの制限と制約(Microsoftサイト)

設定は以上となります。

以下「情報ご提出用テンプレート」をご記入の上、弊社までお送りください。

情報ご提出用テンプレート

以下テンプレートをご記入の上、弊社までお送りください。弊社で設定完了後に、ご連絡させていただきます。

・「SAML認証でのログインで使用するドメイン」が複数

・Entra ID (旧 Azure AD)が同じテナントでRECEPTIONIST企業アカウントが別

| 項目名 | ご提出内容 |

|---|---|

| 【1】Idpプロバイダー | Entra ID (旧 Azure AD) |

| 【2】設定希望日 | |

| 【3】iPadログイン用管理者アカウントのメールアドレス | こちらでご準備いただいたメールアドレスです。 ※受付システムご利用時のみ |

| 【4】①基本的な SAML 構成ー①識別子 (エンティティ ID) | |

| 【5】③SAML 署名証明書ー①拇印 | |

| 【6】③SAML 署名証明書ー②証明書 (Base64) | パスワードをかけたデータでお送りください。 |

| 【7】④追加したアプリ(設定したアプリ名)のセットアップー①ログインURL | |

| 【8】④追加したアプリ(設定したアプリ名)のセットアップー②ログアウトURL | |

| 【9】SAML認証でログインされる方のドメイン | 複数のドメインがある場合は、全て記載してください。 |

| 【10】SAML認証でのログイン時に「会社ドメイン」に入力したいドメイン | ログイン画面は複数ドメインに非対応のため、1つのドメインを指定してください。 |

SAML認証でログイン(ログインエラーになるとき)

弊社でSAML認証の設定完了後、ご連絡いたします。その後、RECEPTIONIST管理画面の「SAML認証はこちら」からSAML認証でのログインをお試しください。

SAML認証でのログイン時にエラーになる場合は以下ご確認ください。

・iPadログイン用管理者アカウント(主管理者)でSAML認証でのログインを実行されていないか

※主管理者はメールアドレス・パスワードでのログインとなり、SMAL認証でのログインはできません。

・弊社にお送りいただいた『【9】SAML認証でログインされる方のドメイン』のドメインでログインされているか

※複数ドメインの場合は、『【10】SAML認証でのログイン時に「会社ドメイン」に入力したいドメイン』のドメインでログインされているか

・『アプリにユーザーの割り当て』で該当ユーザーを割り当てているか

・『3.対応手順』の設定が誤っていないか

・弊社までお送りいただいた『4.情報ご提出用テンプレート』の内容が誤っていないか

・「E09016:入力した会社ドメインでのログインが許可されていません。正しいログイン方法でもう一度お試しください。」のエラーになる場合、SAML認証でのログイン時に入力している「会社ドメイン」が正しいか

・「E09013:会社登録を行った管理者はSAMLによるログインはできません。」のエラーになる場合、iPadログイン用管理者アカウント(主管理者)でSAML認証でのログインを実行されていないか

※主管理者はメールアドレス・パスワードでのログインとなり、SMAL認証でのログインはできません。

・「E09005:許可されているドメインと一致しません。」のエラーになる場合、「2.事前準備」の2の通り設定されているかご確認ください。

・「{”status”:500,”messages”:”Internal Server Error”}」のエラーになる場合は、RECEPTIONISTにご登録のメールアドレスとEntra ID (旧 Azure AD)にご登録のメールアドレスが一致しているかご確認ください。

・AADSTSから始まるエラーコードが表示される場合は、「AADSTS エラー コード」(Microsoft公式サイト)をご確認ください。

SAML認証の証明書の更新方法

証明書の期限切れ等で更新されたい場合は、以下ご記入の上、cs@receptionist.co.jpまでお送りください。

【SAML(Entra ID (旧 Azure AD))証明書の更新依頼フォーム】

・新しい証明書:添付してください

・新しい拇印:添付してください

・管理者のご登録メールアドレス:

・更新希望日(土日祝、年末年始を除く):