この機能は、プレミアムプランでご利用いただけます。

本記事では、RECEPTIONISTで Okta の SAML認証 をご利用いただくための事前準備・設定についてご案内します。

注意事項

ログイン方法について

SAML認証設定を行うと、メールアドレス・パスワードを利用したログインは行えなくなります。

受付システムをご利用の場合

主管理者(iPadアプリログイン用の管理者)のみ、メールアドレス・パスワードでのログインになります。

SAML認証設定後の社員登録について

RECEPTIONISTに社員を追加(アカウント追加登録)できるのは管理者のみですが、SAML認証設定を行った場合は以下のようになります。

管理者が登録していないアカウントでも、連携したIdP環境にアカウントを持っている社員の場合はSAML認証でRECEPTIONISTにログインが行えます。このとき、自動的にRECEPTIONIST上にアカウントが追加されます。

管理者の社員登録不要で、社員自らアカウントを追加することが可能です。

SAML認証の仕様に関する注意点

1) Okta 側にログイン済みの状態で、SAML認証でRECEPTIONISTにログインしようとすると、Okta にログイン済みのユーザーで自動的にRECEPTIONISTにログインされます(SSO)

2) Okta 側にログインしていない状態で、SAML認証でRECEPTIONISTにログインすると、自動的に Okta 側もログインされます。

3) SAML認証でRECEPTIONISTにログイン>RECEPTIONISTにログアウトすると、自動的に Okta 側もログアウトされます。

5) SAML認証でRECEPTIONISTにログインすると、アカウント情報画面にパスワード欄はありません。

6) 通常フローでRECEPTIONISTに側で社員追加>同じメールアドレスで Okta 側にアカウント作成>そのアカウントでSAML認証できます。ただし、一度でもSAML認証でログインすると、通常フローでRECEPTIONISTにログインできなくなり、SAML認証のみログイン可能となります。

7) SAML認証しているアカウントがメールアドレスを変更する場合は、RECEPTIONISTに側と Okta 側のメールアドレスをそれぞれ変更する必要があります。

8) 会社ドメインは次回以降、初期値として反映されます。

OktaからRECEPTIONISTに連携する項目

| RECEPTIONISTの項目 | Oktaの項目 |

| メールアドレス | メールアドレス |

事前準備

受付システムをご利用の場合は、RECEPTIONIST主管理者でiPadアプリにログインしてください。

※主管理者は、担当者の退職等に備えて個人のメールアドレスではなく、共有メールアドレスでの登録を推奨します。

※SAML認証の設定を行うと、主管理者以外のアカウントはiPadアプリにログインできなくなります。

※主管理者はSAML認証でのログインができないため、メールアドレス・パスワードでログインしてください。

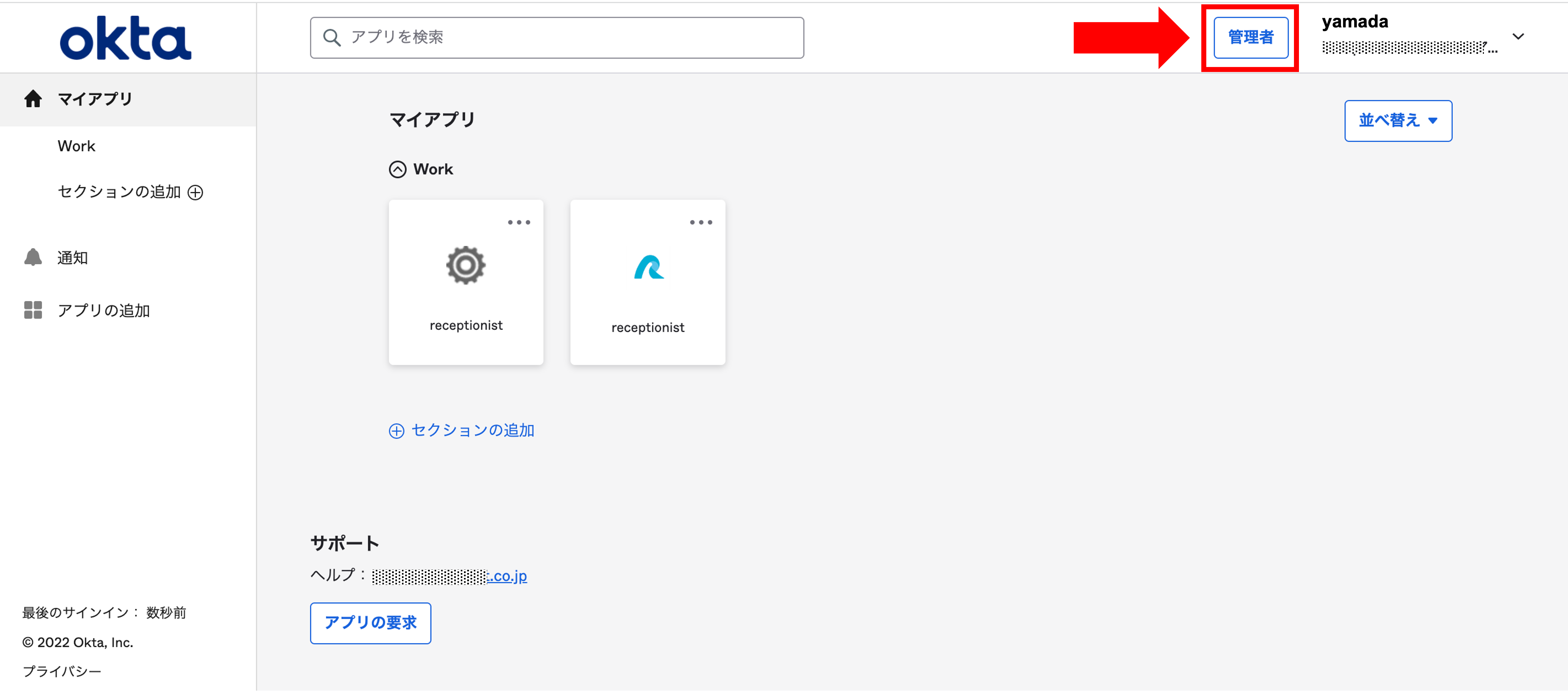

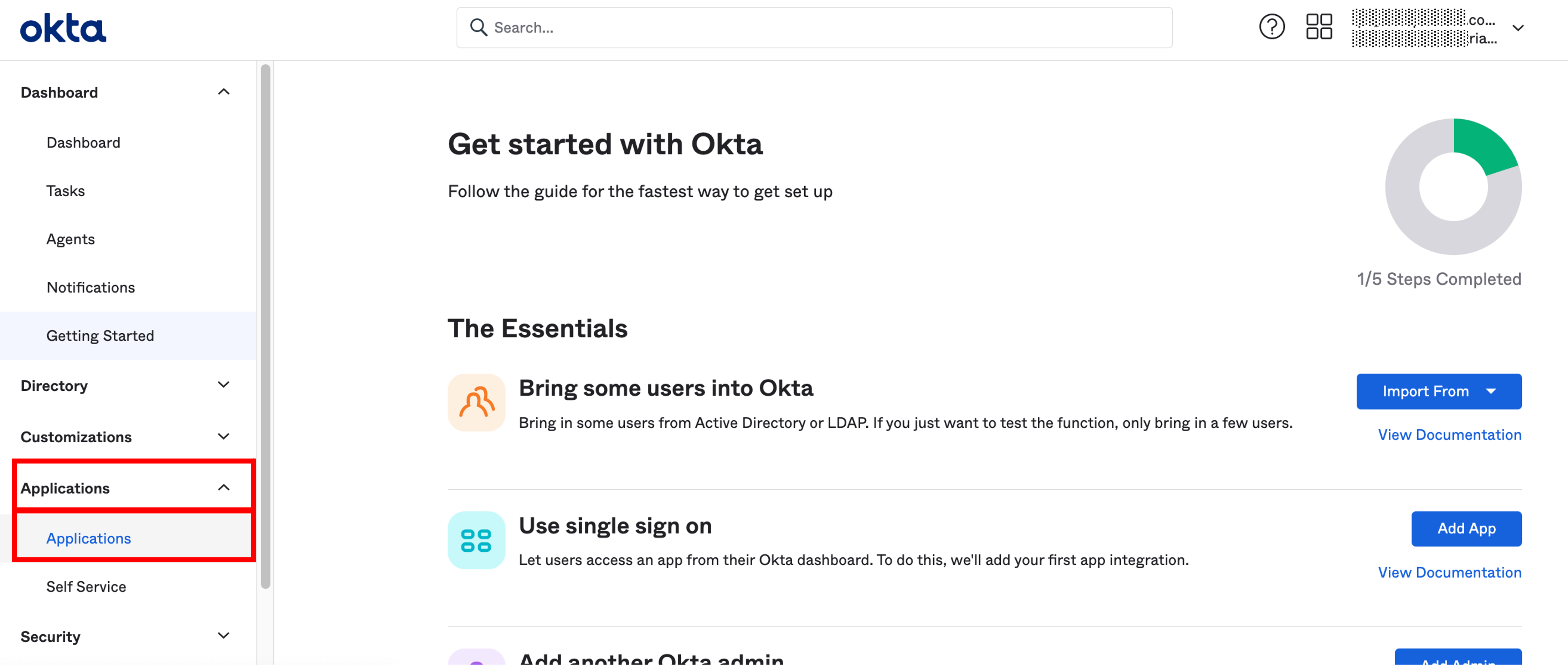

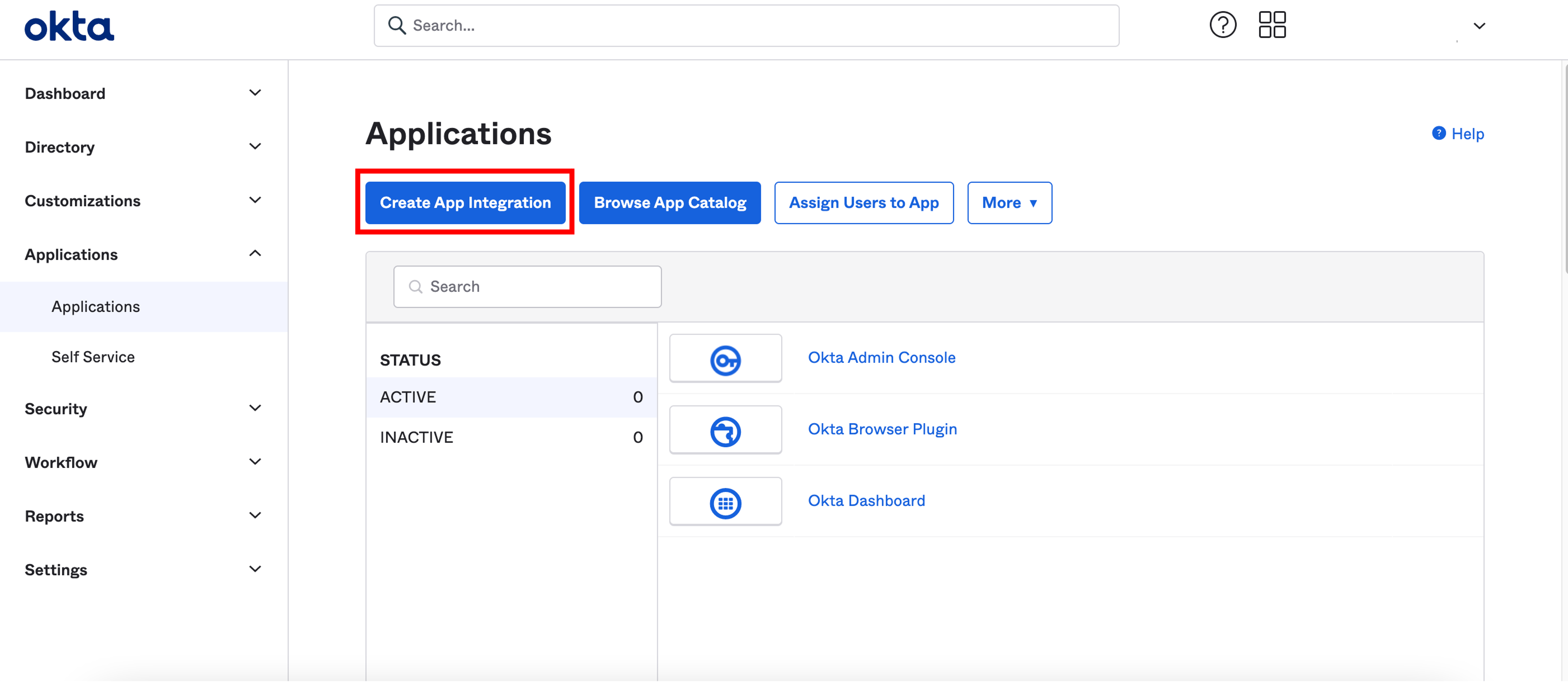

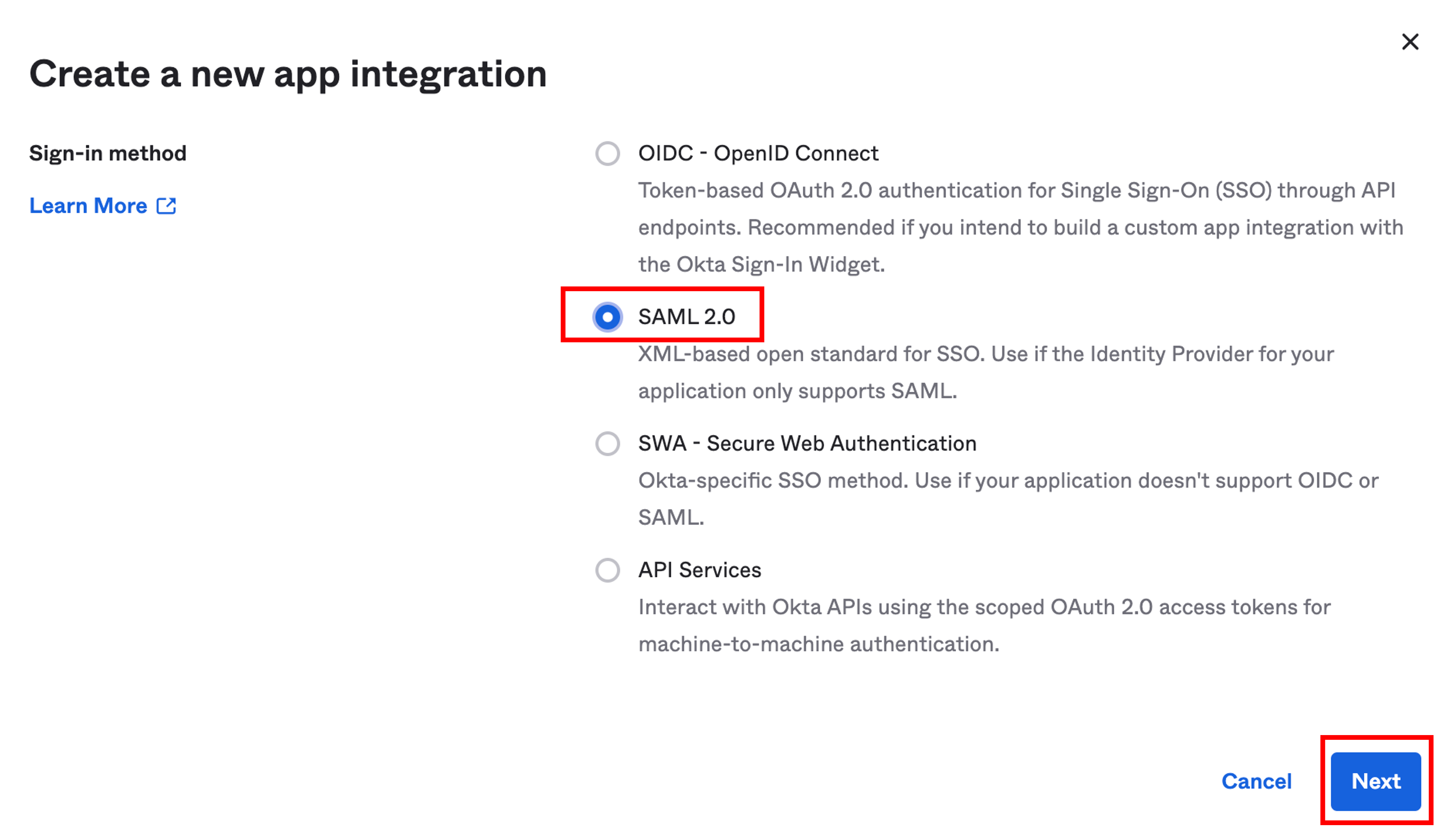

対応手順

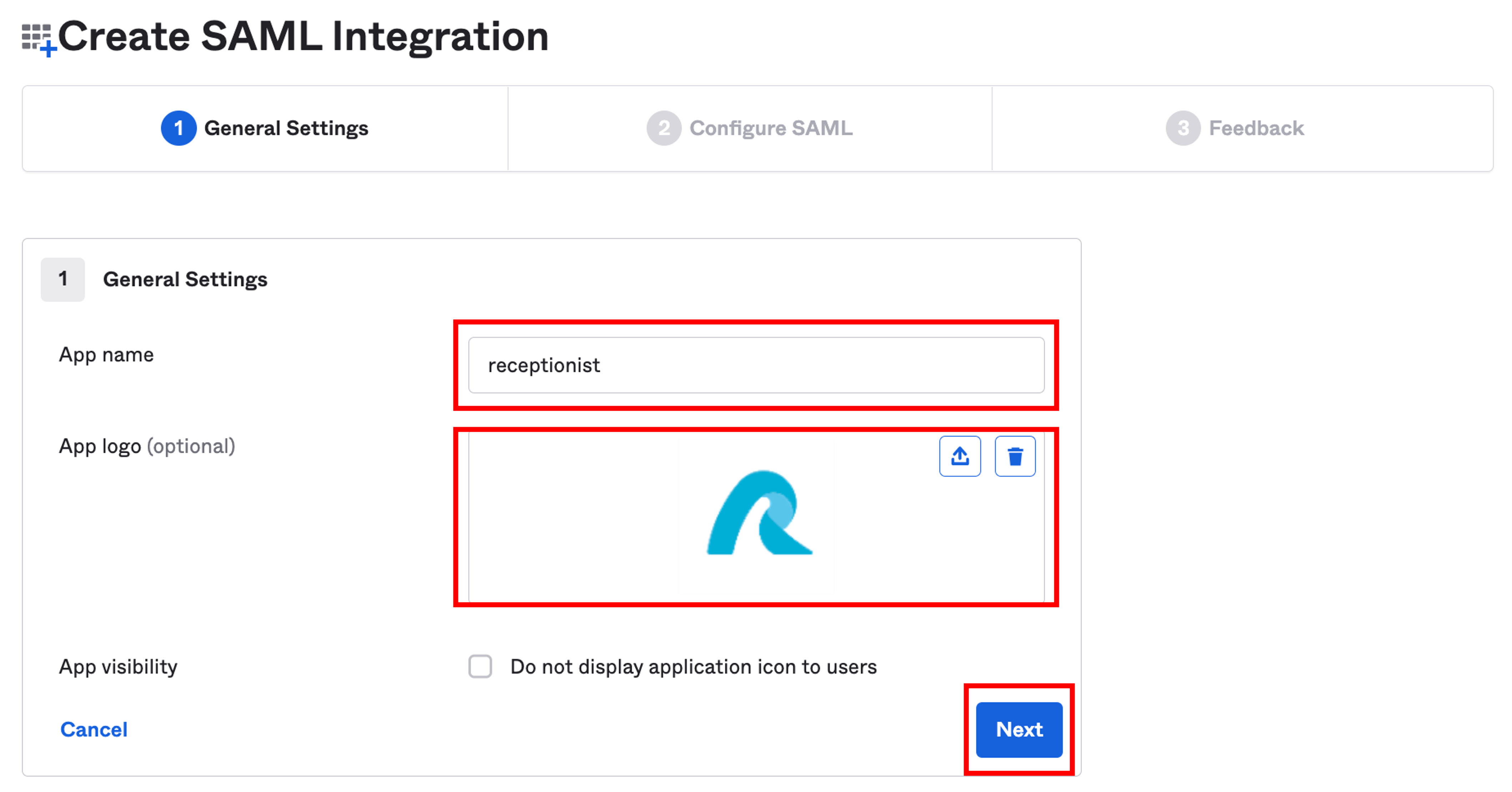

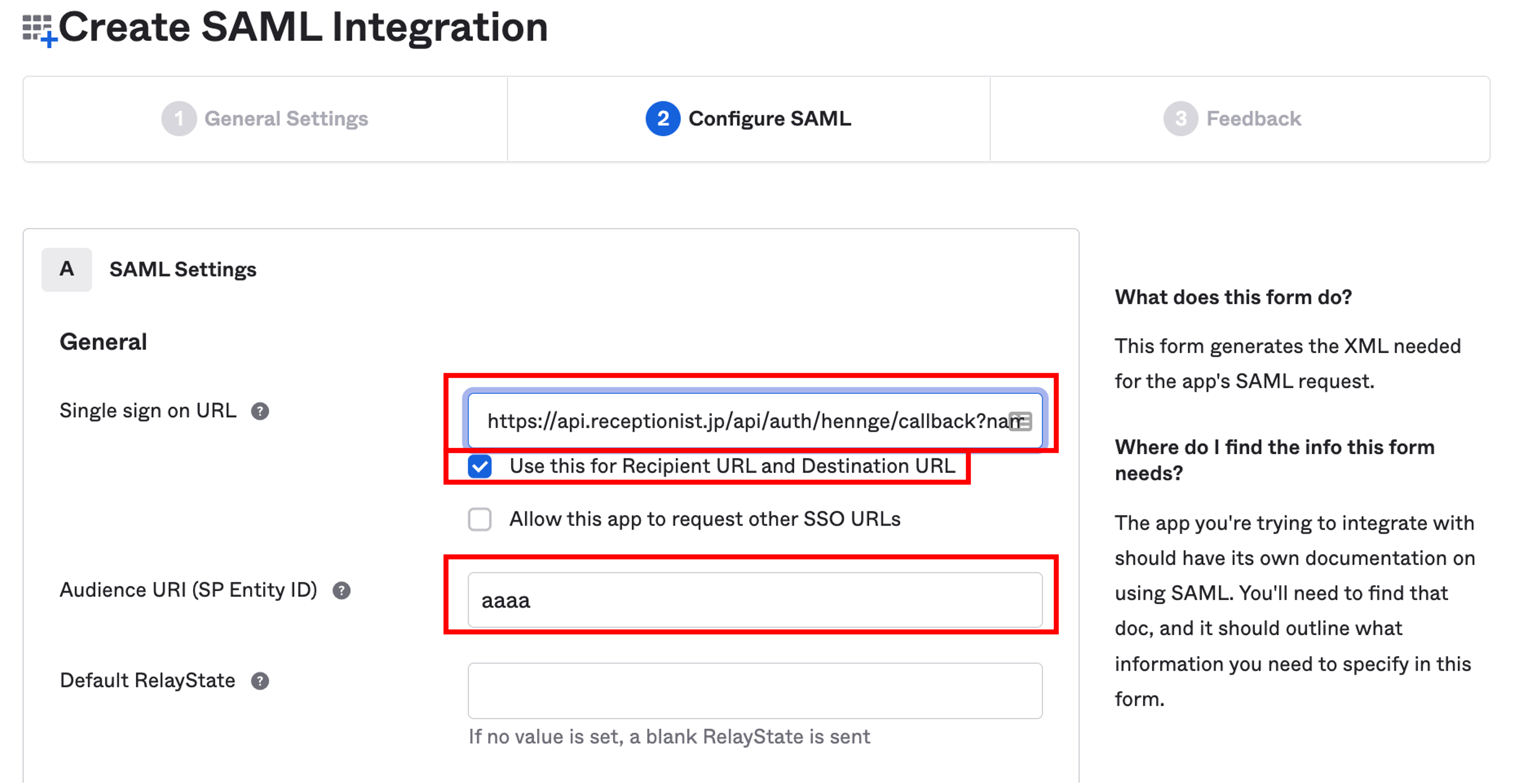

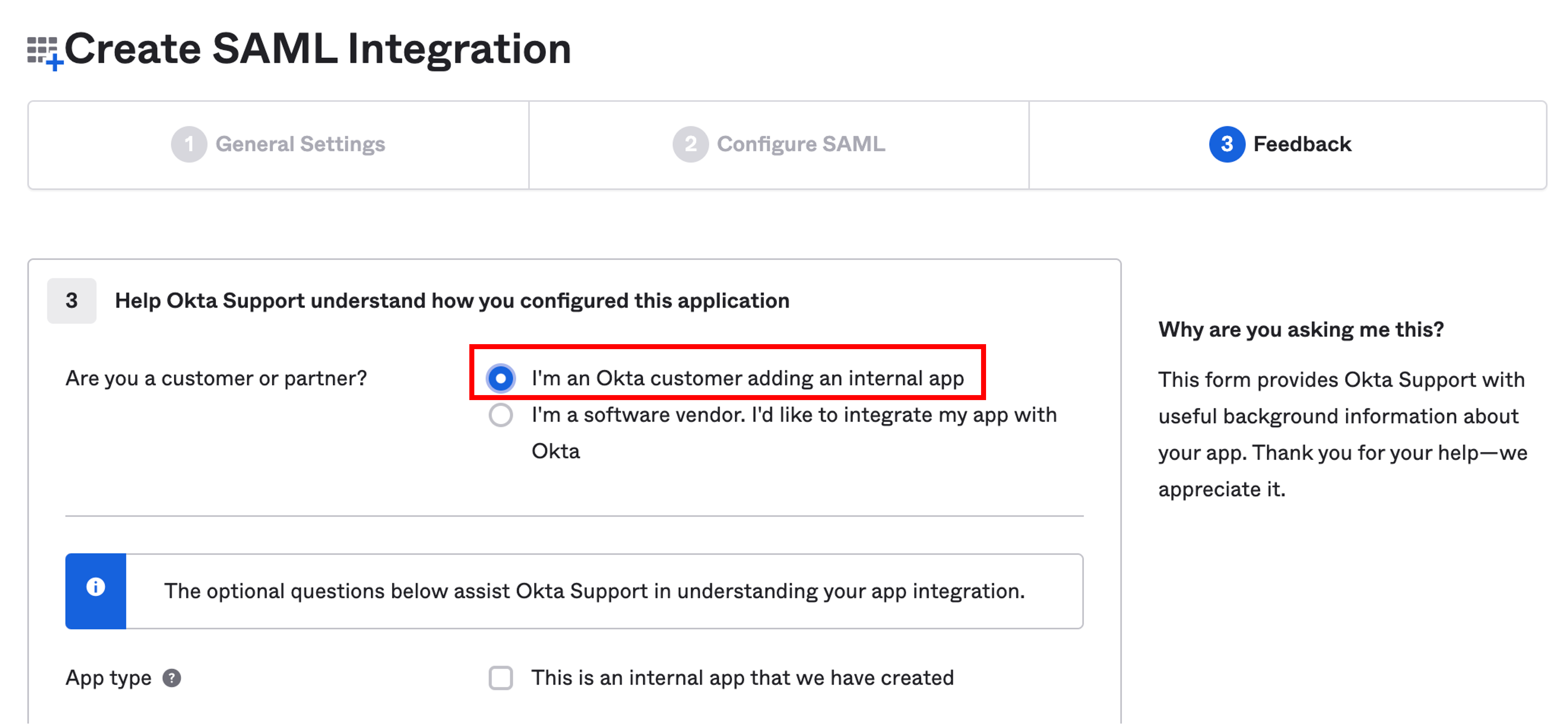

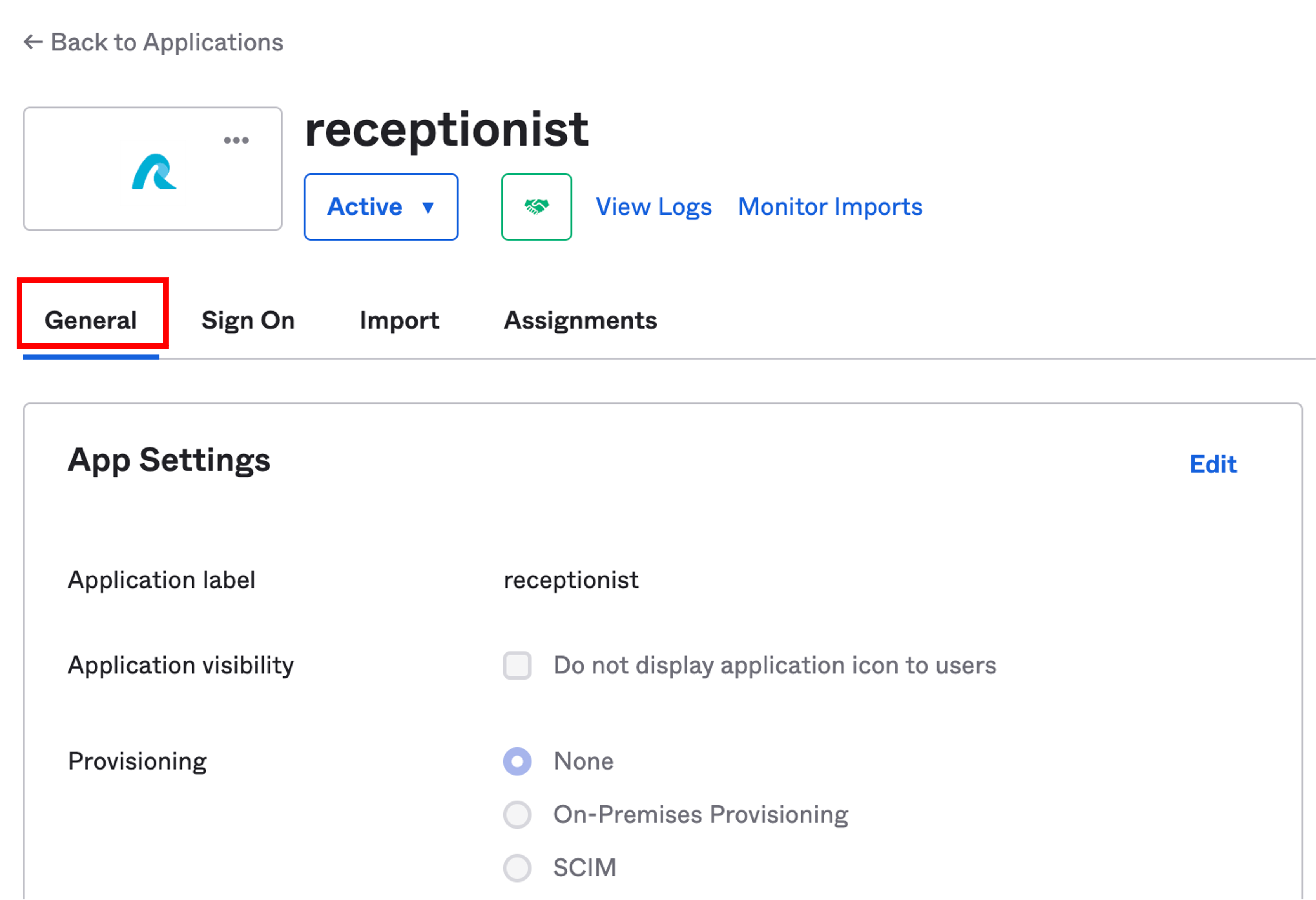

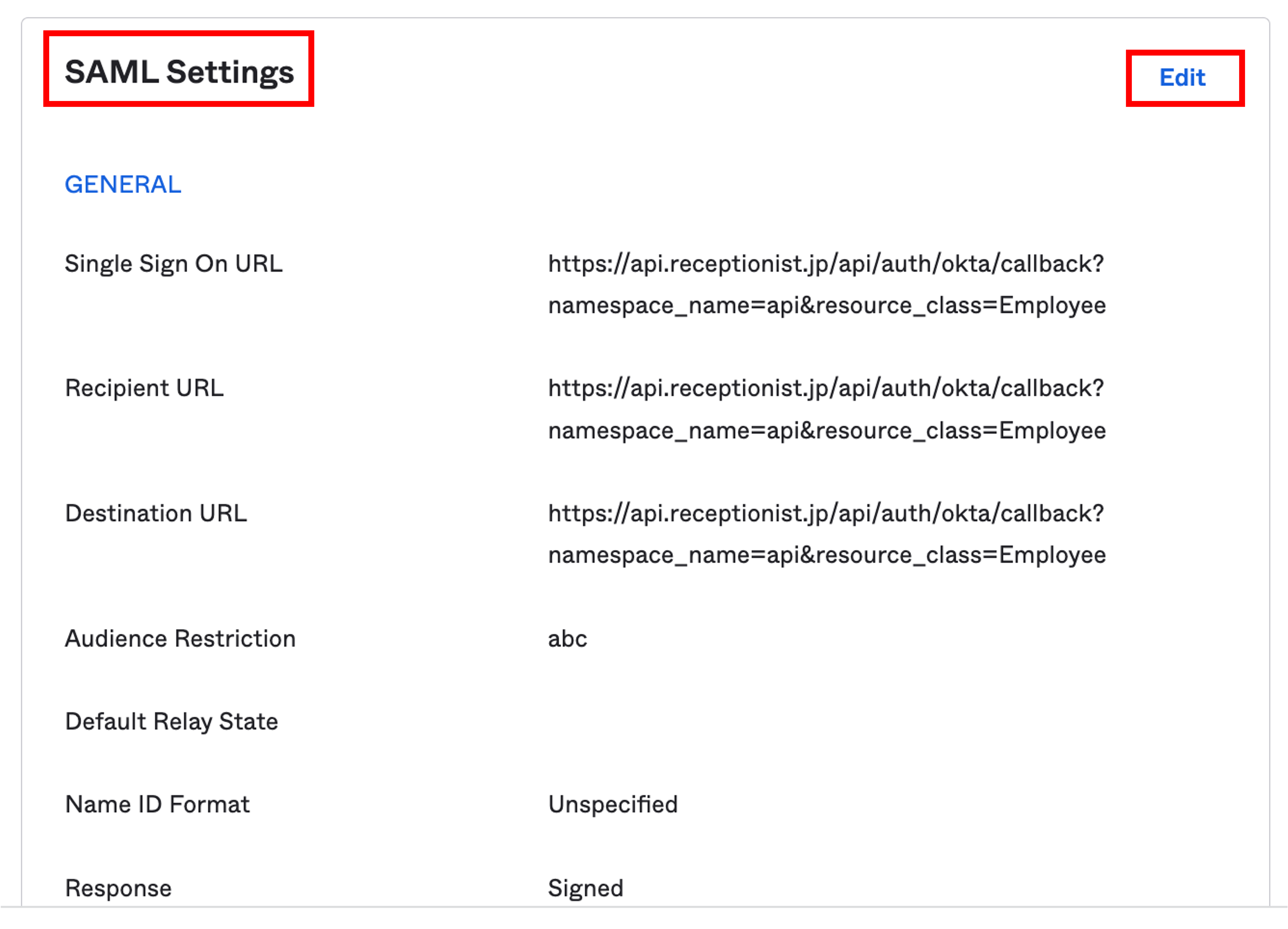

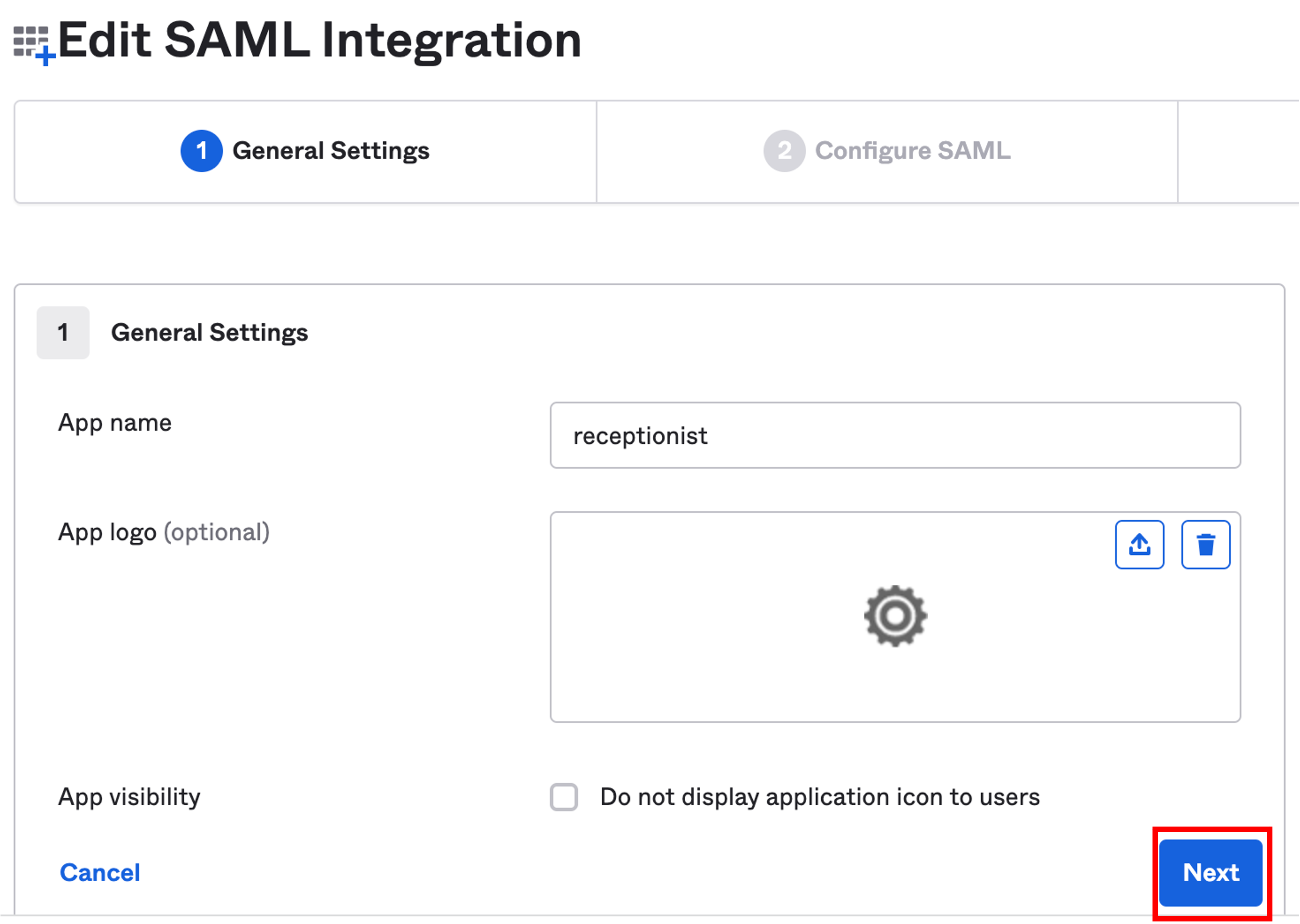

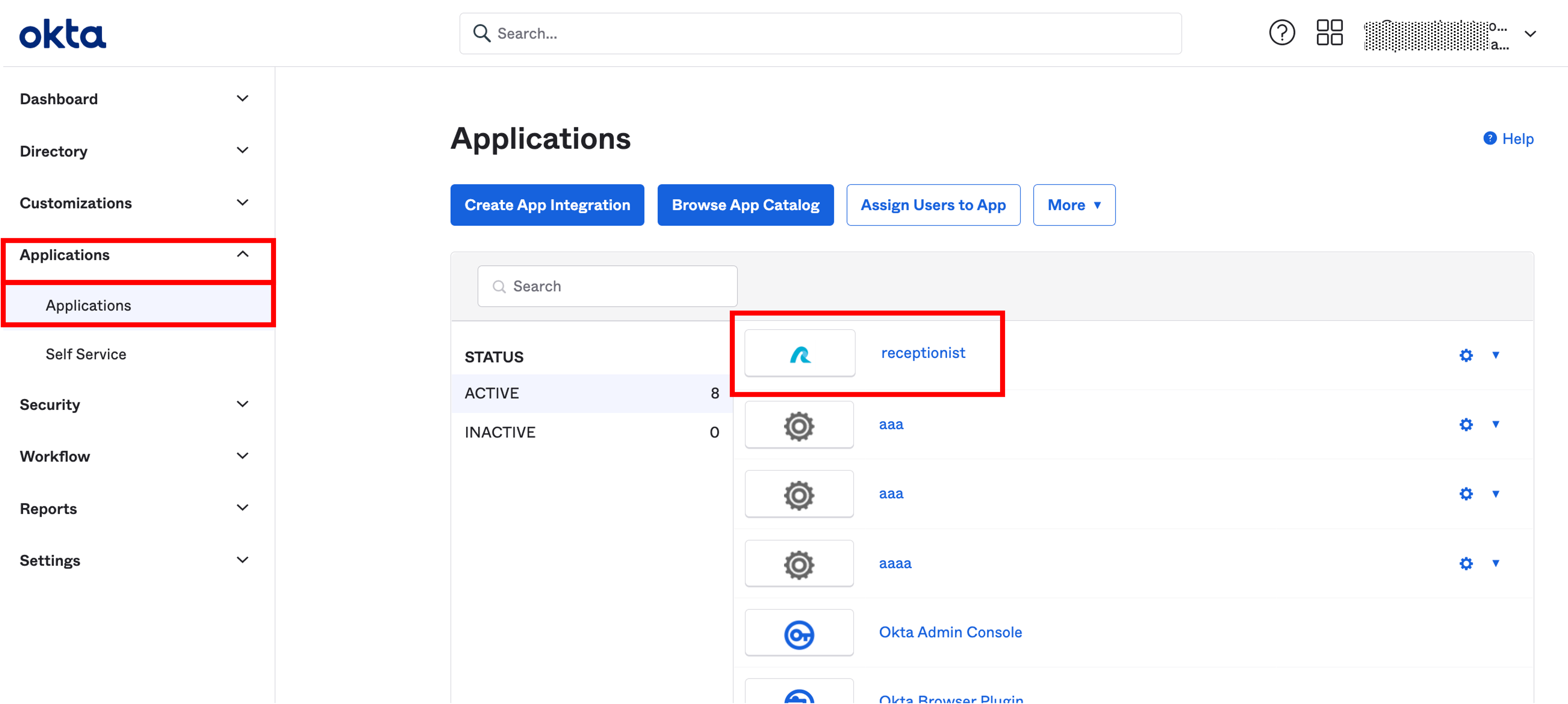

RECEPTIONISTをサービスプロバイダーに登録

| 項目名 | 入力内容 |

|---|---|

| ① Single sign on URL |

https://api.receptionist.jp/api/auth/okta/callback?namespace_name=api&resource_class=Employee

|

| ② チェックボックス |

「Use this for Recipient URL and Destination URL」にチェック ※すでにチェックされている場合はそのままでOKです |

| ③ Audience URI (SP Entity ID) |

一旦「abc」や「123」など任意の文字列を入力してください。 後ほど 手順16 で正しい情報に修正します。 |

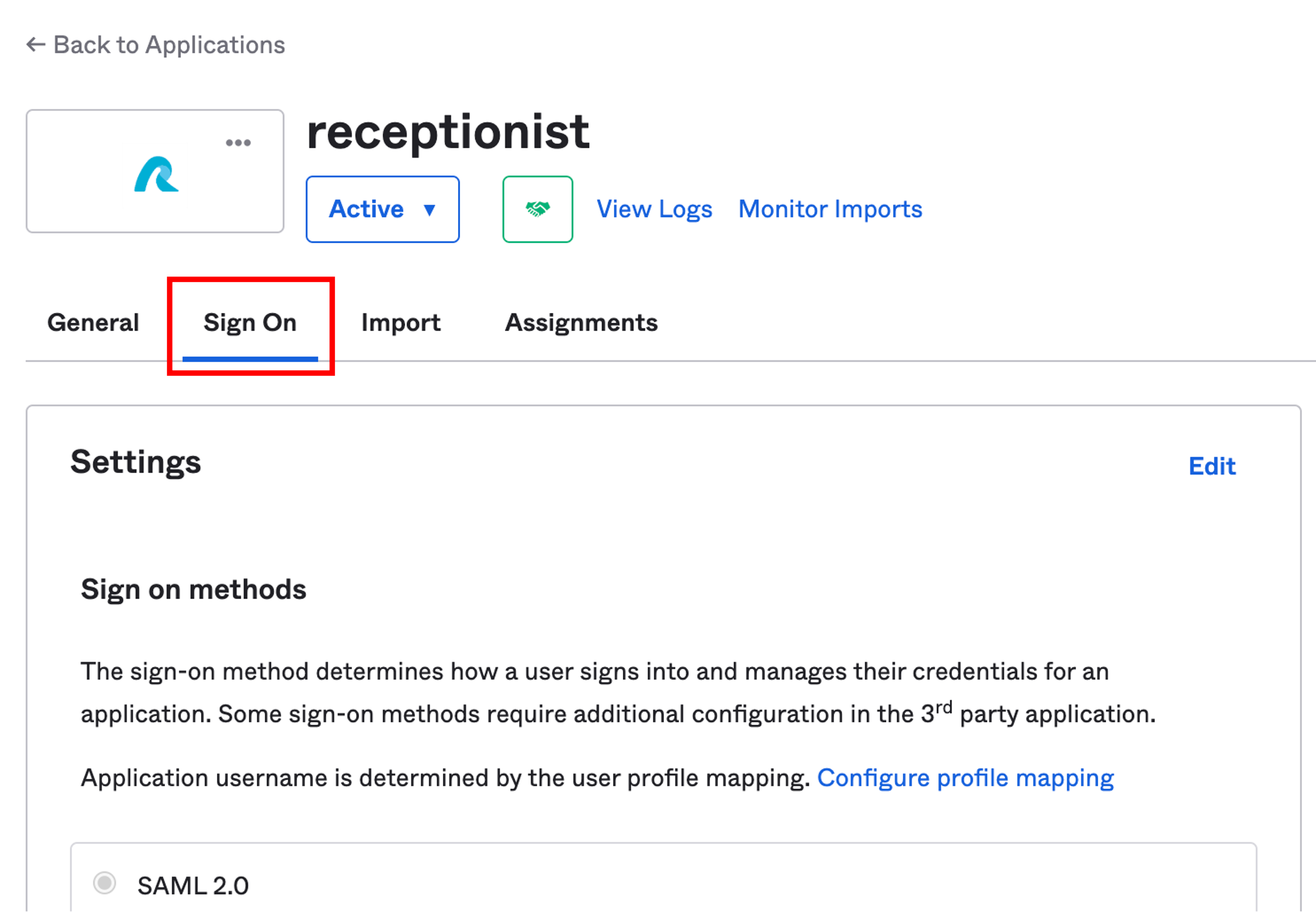

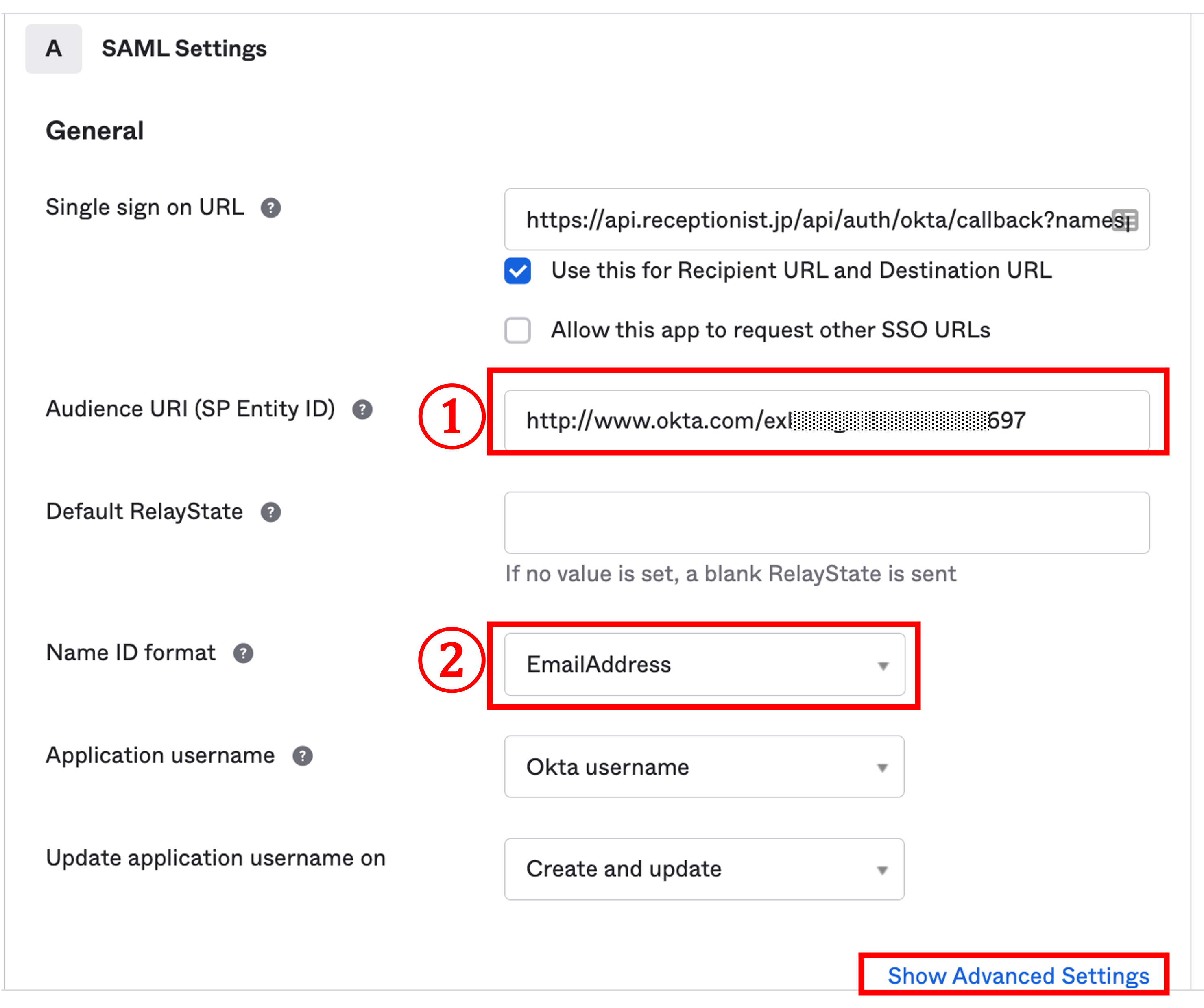

作成したApplication情報にSAML認証情報を登録

| 項目名 | 入力内容 |

|---|---|

| Audience URI (SP Entity ID) |

手順7で「abc」など適当に入力した文字列を削除して、以下の情報を入力。

手順11: |

| Name ID format | EmailAddress を選択 |

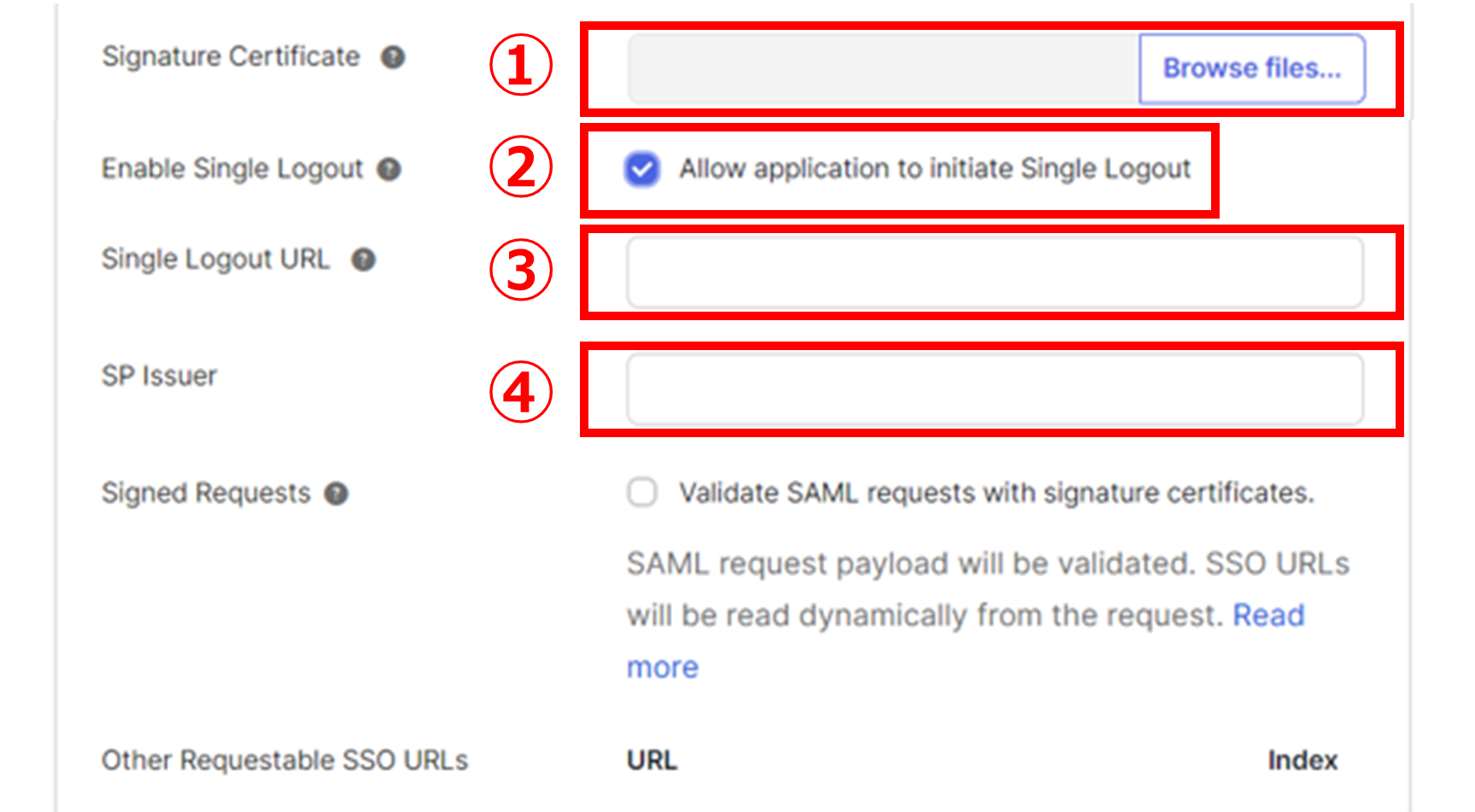

| 項目名 | 入力内容 |

|---|---|

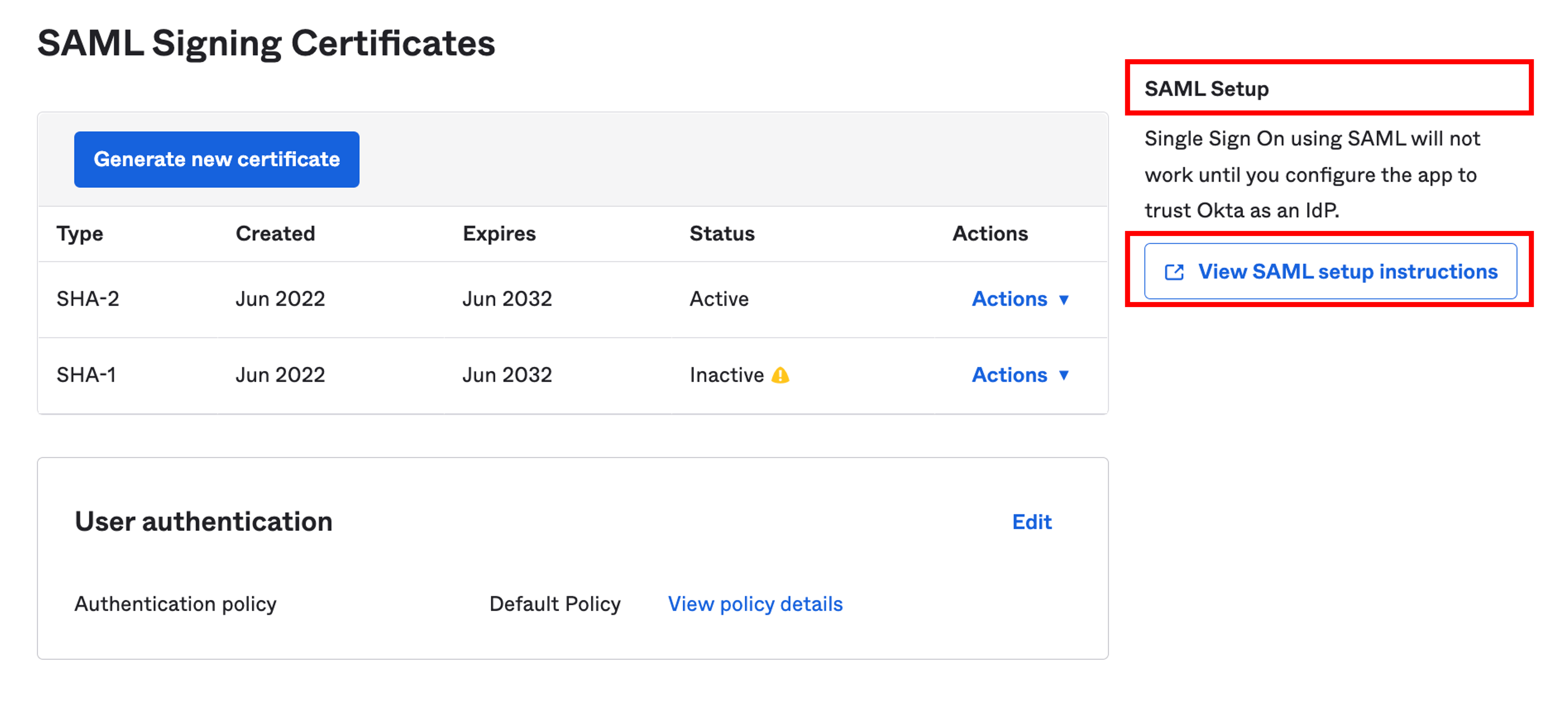

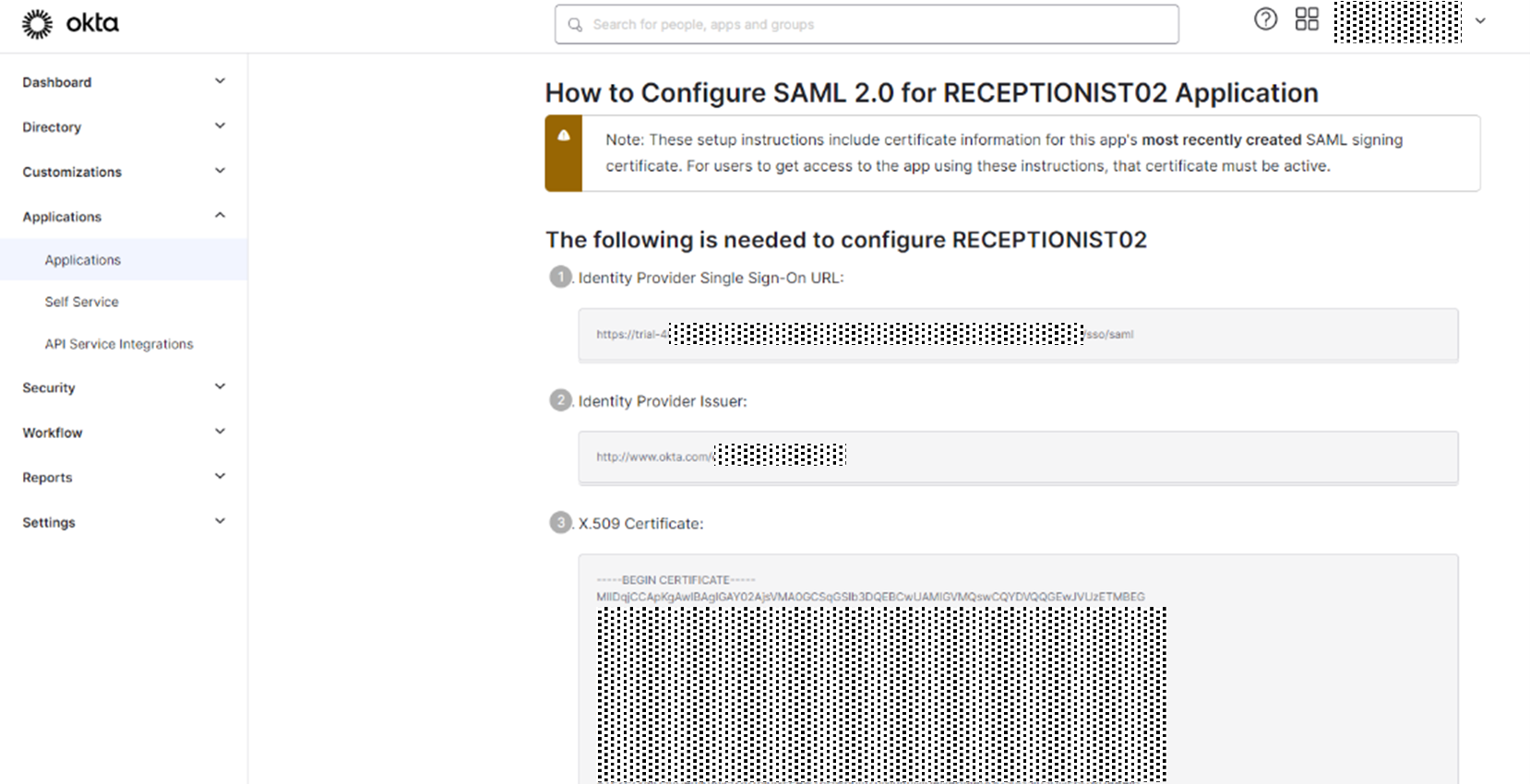

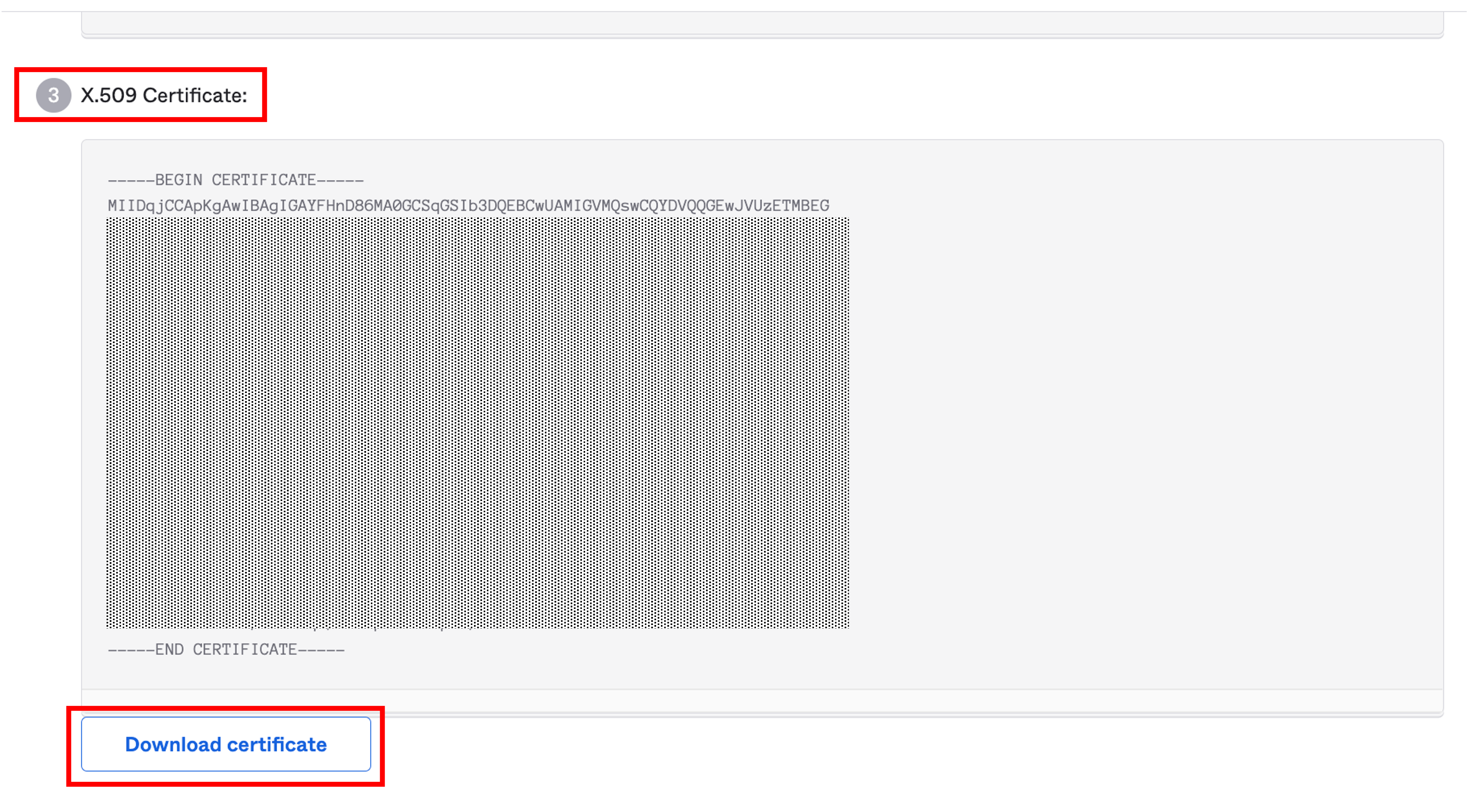

| Signature Certificate |

手順12: 画面を下にスクロールして「③X.509 Certificate:」>「Download certificate」をクリックして「okta.cert」ファイルをダウンロードしておきます。 こちらでダウンロードした「okta.cert」ファイルを「Browse files…」から参照して「Upload Certificate」をクリック。

Tips

①が完了すると②の項目がチェックできます。

Tips

ファイルの認証が成功するとアップロード日時と有効期限を表示します。 ( 画像をクリックすると拡大表示します ) |

| Enable Single Logout |

「Allow application to initiate Single Logout」にチェックする

Tips

②をチェックすると③の項目を表示します。 |

| Single Logout URL | https://app.receptionist.jp/sign_in を入力 |

| SP Issuer |

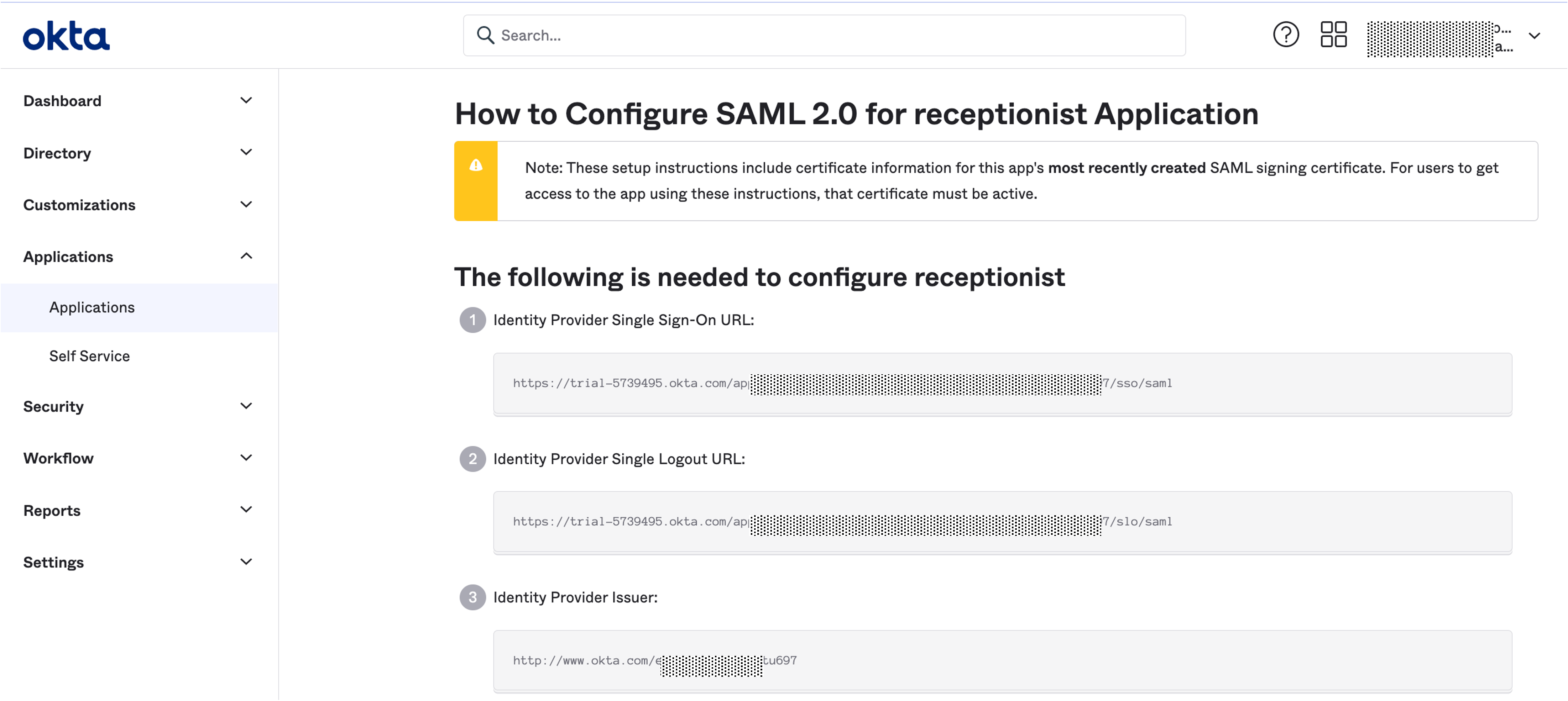

手順11: 別ウィンドウで開いた「How to Configure SAML 2.0 for receptionist Application」の画面を開いておきます。 こちらの「②Identity Provider Issuer:」に記載の「http://www.okta.com/XXXXX」 |

| 項目名 | 入力内容 |

|---|---|

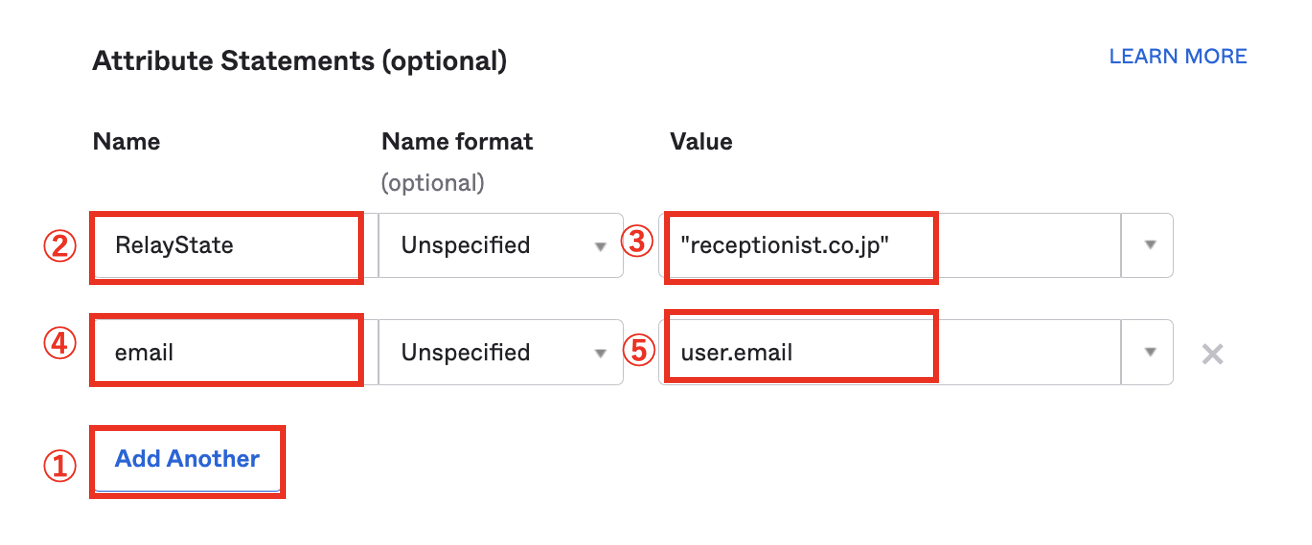

| ① | 「Add Another」をクリックして項目を追加 |

| ② | 「Name」に「RelayState」を入力 |

| ③ |

「Value」に「“XXXXX.com”」「“XXXXX.co.jp”」など、SAML認証でのログインで使用するドメインを入力 ※ドメインを「””」で囲います |

| ④ | 「Name」に「email」を入力 |

| ⑤ |

「Value」に「user.email」を入力 ※③と異なり「””」囲いは不要です |

19.「Edit SAML Integration」の画面で何も変更せず「Finish」をクリックします。

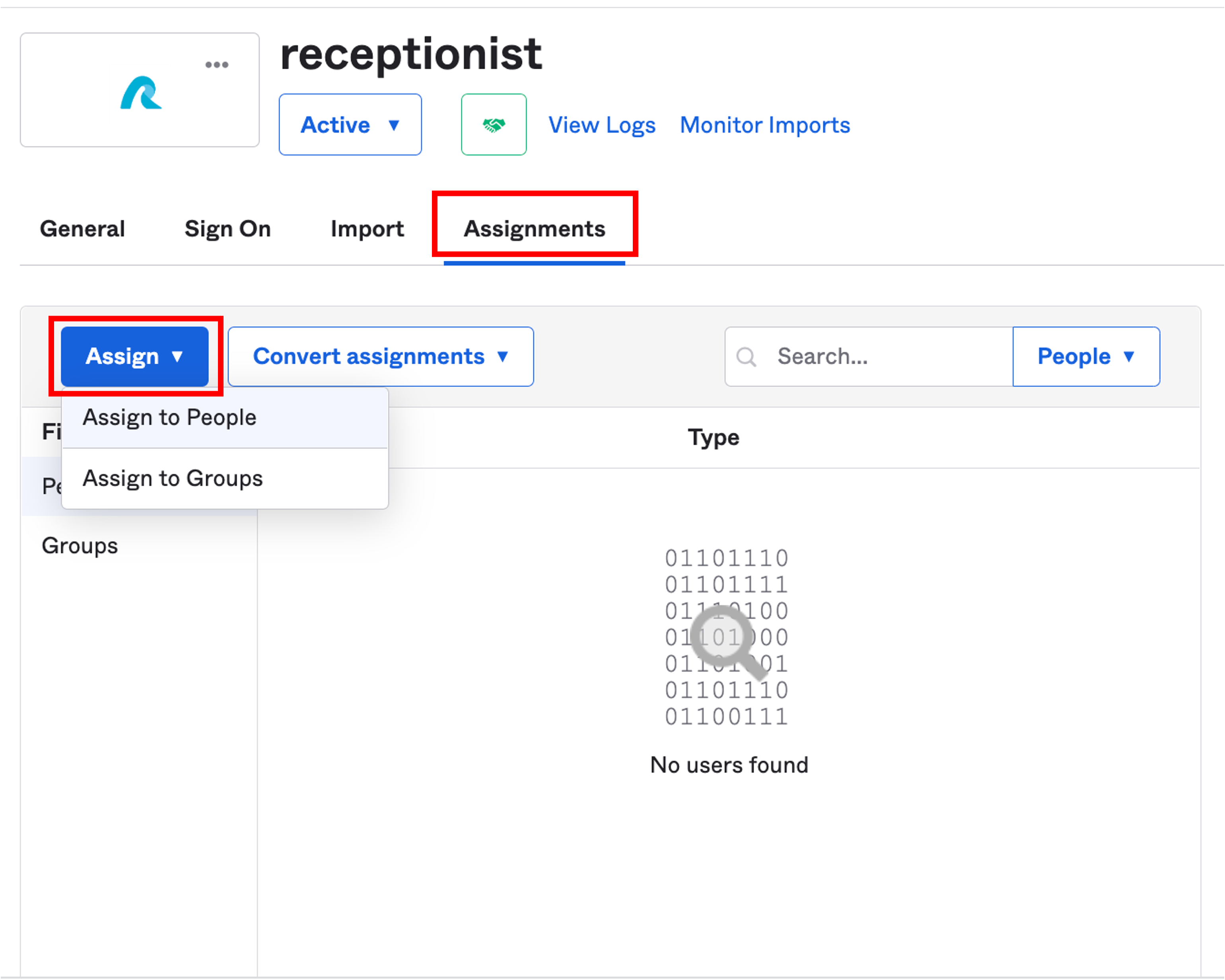

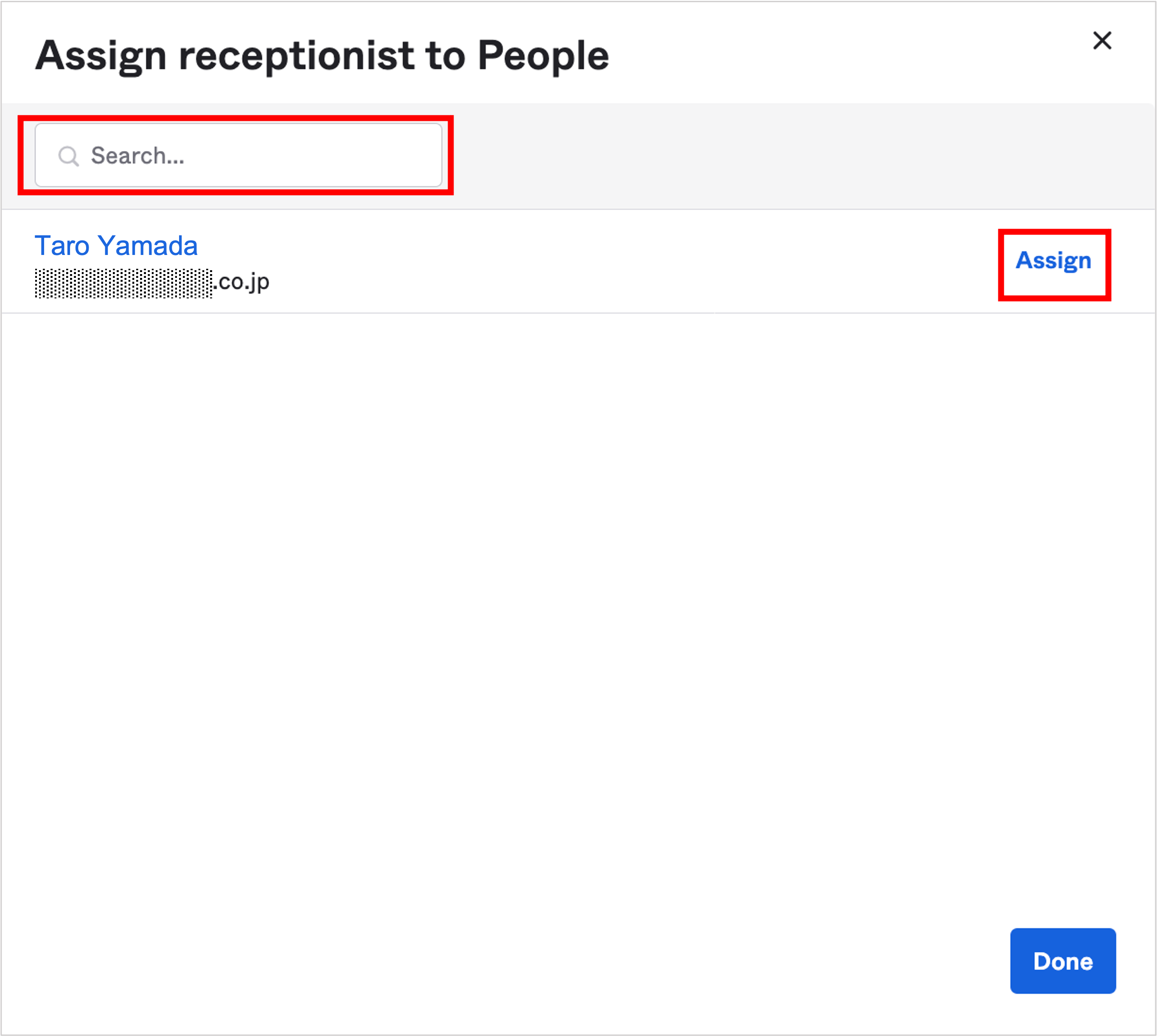

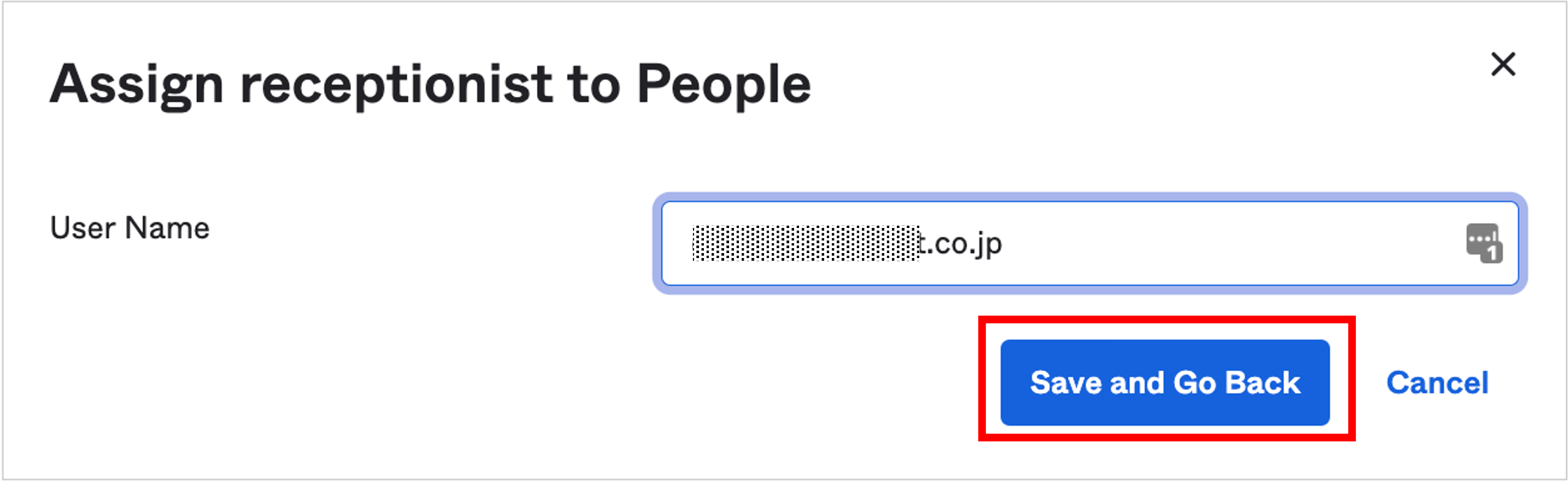

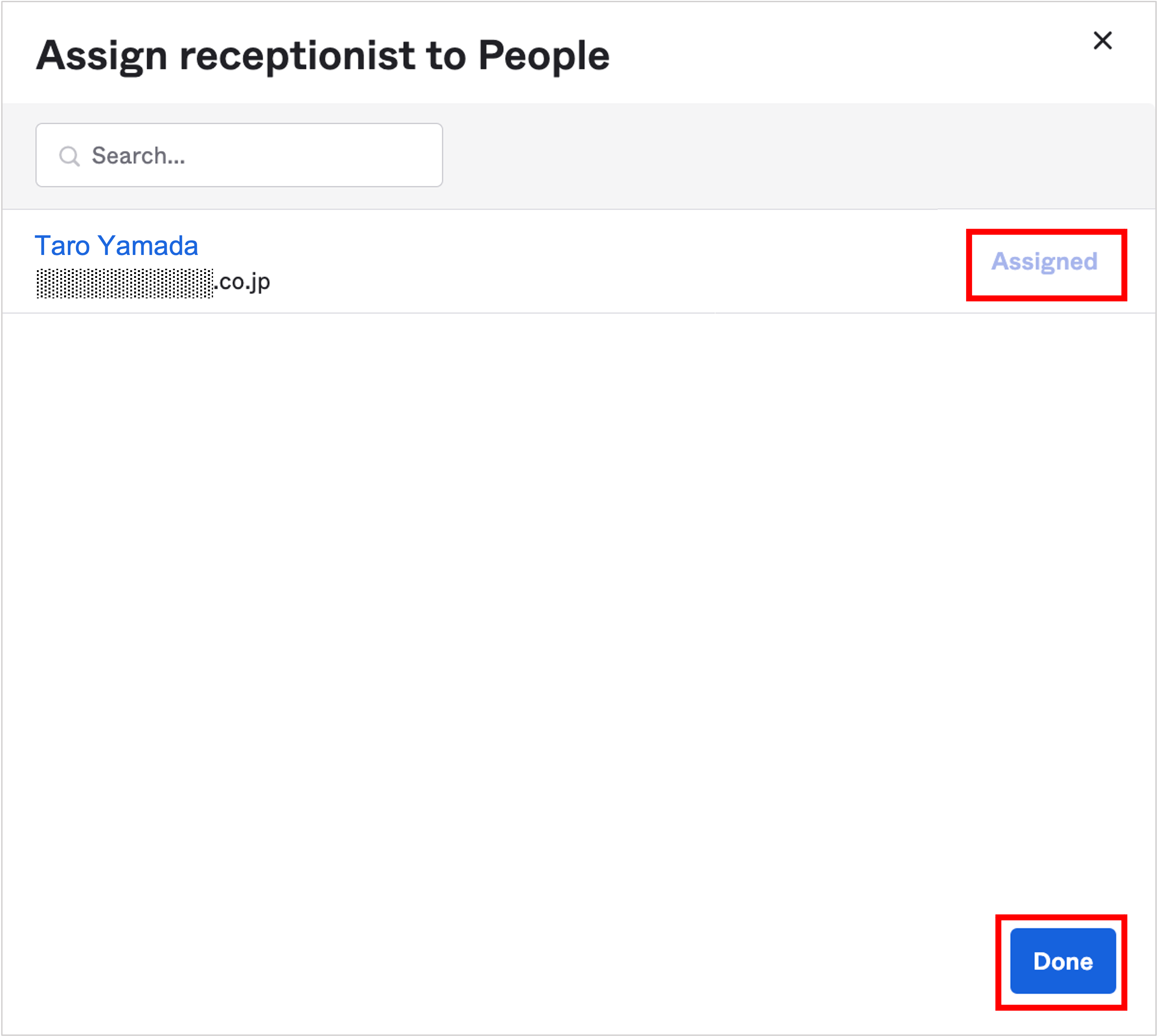

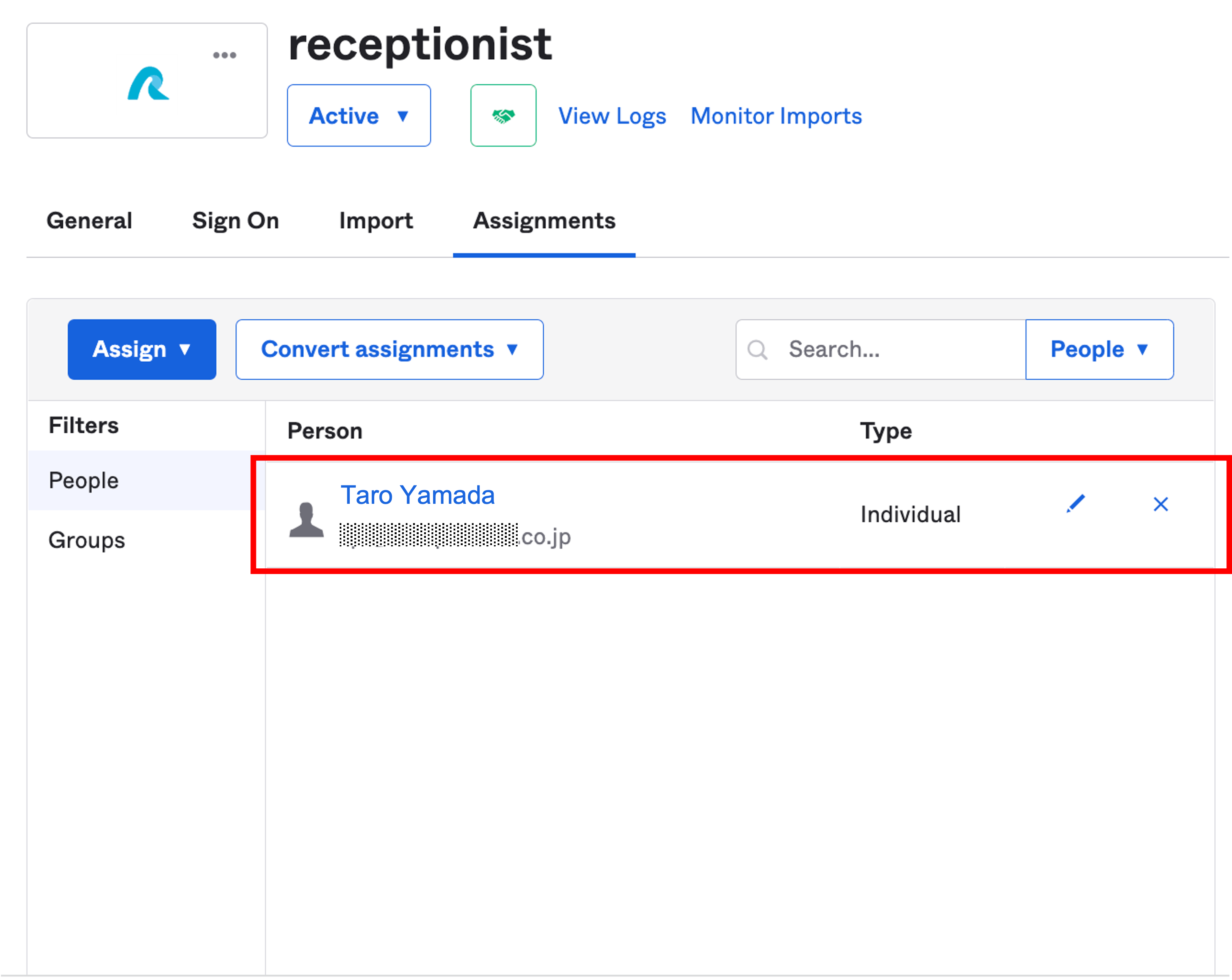

SAML認証をするユーザーを追加

ユーザ1名ずつの追加は「Assign to People」、ユーザグループ単位一括の追加は「Assign to Groups」を選択します

「情報ご提出用テンプレート」用の情報について

| 項目名 | コピー内容 |

|---|---|

| ① Identity Provider Single Sign-On URL: | テンプレートの【4】Identity Provider Single Sign-On URL: に記入 |

| ② Identity Provider Single Logout URL: | テンプレートの【5】Identity Provider Single Logout URL: に記入 |

| ③ Identity Provider Issuer: | テンプレートの【6】Identity Provider Issuer: に記入 |

| ④ X.509 Certificate: |

テンプレートの【7】証明書(.certファイル) に該当しますので、対応手順>12でダウンロードしたファイルを添付にてご送付ください ※パスワードをかけてお送りください。 |

設定は以上となります。

以下「情報ご提出用テンプレート」をご記入の上、弊社までお送りください。

情報ご提出用テンプレート

以下テンプレートをご記入の上、

「3.対応手順」の12でダウンロードした証明書(.certファイル)と共に弊社までお送りください。

弊社で設定完了後に、ご連絡させていただきます。

「SAML認証でのログインで使用するドメイン」が複数の場合は、

弊社設定に1週間程度お時間をいただきますので予めご了承ください。

すべての項目が必須情報となっております。記入漏れがないかご確認の上送付ください。

| 項目名 | ご提出内容 |

|---|---|

| 【1】Idpプロバイダー: | Okta とご記入ください |

| 【2】設定希望日: | |

| 【3】iPadログイン用管理者アカウントのメールアドレス: |

こちらでご準備いただいたメールアドレスです ※受付システムご利用時のみ |

| 【4】Identity Provider Single Sign-On URL: | 記入内容は「情報ご提出用テンプレート」用の情報についてをご参照ください |

| 【5】Identity Provider Single Logout URL: | 記入内容は「情報ご提出用テンプレート」用の情報についてをご参照ください |

| 【6】Identity Provider Issuer: | 記入内容は「情報ご提出用テンプレート」用の情報についてをご参照ください |

|

【7】証明書(.certファイル) ※パスワードをかけてお送りください。 |

添付するファイルは「情報ご提出用テンプレート」用の情報についてをご参照ください |

| 【8】SAML認証でのログインで使用するドメイン: | 複数ある場合は、全て記載してください |

| 【9】SAML認証でのログイン時に「会社ドメイン」に入力したいドメイン: | ログイン画面は複数ドメインに非対応のため、1つのドメインを指定してください。 |

SAML認証でログイン(ログインエラーになるとき)

弊社でSAML認証の設定完了後、ご連絡いたします。その後、RECEPTIONIST管理画面の「SAML認証はこちら」からSAML認証でのログインをお試しください。

SAML認証でのログイン時にエラーになる場合

以下ご確認ください。

・主管理者でSAML認証でのログインを実行されていないか

※主管理者はメールアドレス・パスワードでのログインとなり、SMAL認証でのログインはできません。

・『SAML認証をするユーザーを設定』で該当ユーザーを設定しているか

・RECEPTIONISTにご登録のメールアドレスとOktaにご登録のメールアドレスが一致しているか

・『3.対応手順』の設定が誤っていないか

・弊社までお送りいただいた『4.情報ご提出用テンプレート』の内容が誤っていないか

・「E09016:入力した会社ドメインでのログインが許可されていません。正しいログイン方法でもう一度お試しください。」のエラーになる場合、SAML認証でのログイン時に入力している「会社ドメイン」が正しいか

・「E09013:会社登録を行った管理者はSAMLによるログインはできません。」のエラーになる場合、iPadログイン用管理者アカウント(主管理者)でSAML認証でのログインを実行されていないか

※主管理者はメールアドレス・パスワードでのログインとなり、SMAL認証でのログインはできません。

不明点がある場合は、お気軽にお問い合わせください。

右上の「お問い合わせ方法」ボタンから、お問い合わせ方法がご確認いただけます。